Das Spiel mit den Daten – Zur Rezeption und Simulation datenbasierter Überwachung in einigen zeitgenössischen Computerspielen

Vorüberlegungen

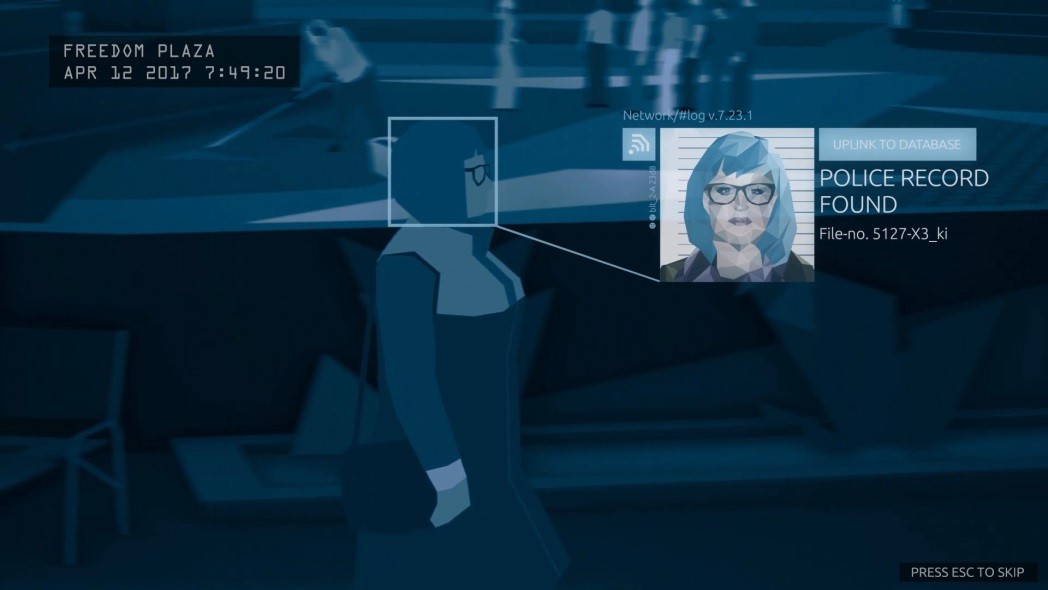

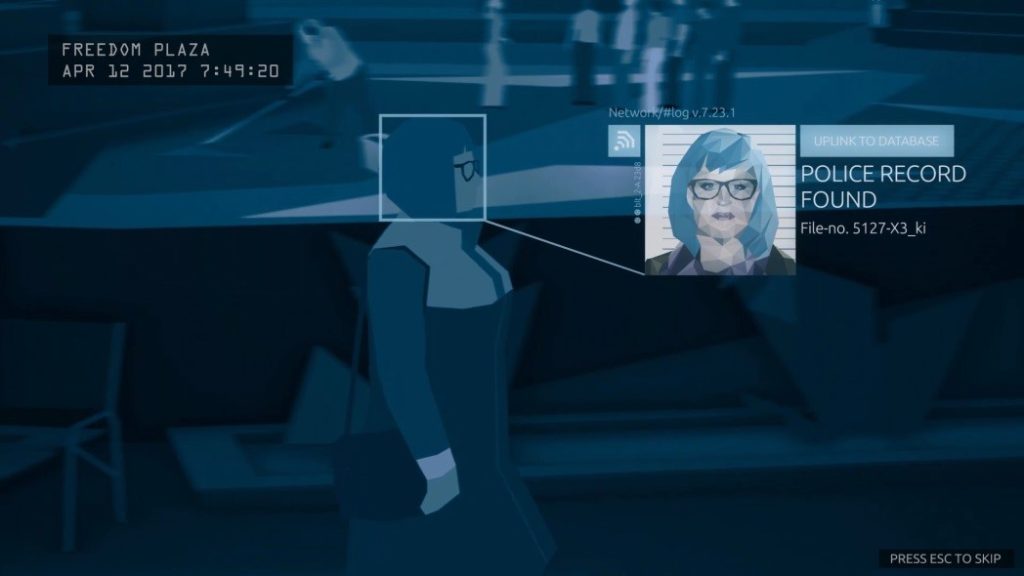

Aufnahmen von verschiedenen Videokameras zeigen einen öffentlichen Platz. Laut Einblendung handelt es sich um den Freedom Plaza in der fiktiven Stadt Bonton und es ist der 12. April 2017. Personen laufen vorbei und die Kameras zoomen heran. Mithilfe von face recognition werden die Gesichter der Passant_innen umrahmt und mit Datenbanken abgeglichen. Nachdem zunächst einige Personen polizeilich unbekannt sind, gibt es einen Treffer. Neben dem Gesicht einer Frau, die in einen Bus steigt, wird ihre polizeiliche Akte eingeblendet (s. Abb. 1). Kurz darauf explodiert eine Bombe. Nach dieser Cutscene begrüßt uns der Sicherheitsberater Symes und erklärt uns unsere Aufgabe. Wir müssen die Urheber_innen des Bombenanschlags finden. Cassandra Watergate, die vorbestrafte Passantin, ist dabei unser erster Anhaltspunkt. In der Folge müssen wir uns durch Datenberge aus Websites, Telefonprotokollen, Browserverläufen, sozialen Medien usw. kämpfen und Profile erstellen. Dies ist der Anfang des Computerspiels Orwell 1. Schnell wird deutlich, dass sich die dargestellten Methoden der Überwachung und Kontrolle modernisiert haben. Das relativ alte Mittel der Videoüberwachung2 wird erweitert durch neue Möglichkeiten der Gesichtserkennung und digitaler Datenbanken. Auch wenn die Überwachung in der Cutscene vielleicht noch nicht sehr umfassend erscheint, da über viele Personen keine Daten vorliegen, so gibt uns der Anfang von Orwell doch bereits ein Gefühl für die neuen technischen Möglichkeiten.

Abb. 1 Screenshot aus Orwell.

Neue Medien verändern die Art und Weise der menschlichen Kommunikation und der Informationsverbreitung.3 Im Zuge dieser technischen und kulturellen Entwicklungen verändern sich auch die gesellschaftlichen Überwachungspraktiken, deren Überwachungs- und Kontrolldispositive sich an den technologischen Entwicklungen orientieren. In einer Zeit, in der Kommunikation immer mehr digitalisiert stattfindet und riesige Mengen an Daten produziert werden (Big Data), setzen natürlich auch die Überwachungspraktiken vor allem bei den Daten an. Es kommt zu data mining und einer data surveillance – oder dataveillance. In der durch soziale Medien geprägten Kommunikation verschwimmen außerdem zunehmend die Rollen von Überwachenden und Überwachten im Rahmen einer social surveillance. Diese Entwicklungen der datenbasierten Überwachung und Kontrolle werden wie in anderen Medien- und Kunstformen4 auch zunehmend in Computerspielen thematisiert und spielerisch erfahrbar gemacht. Dass Überwachung selbst natürlich auch spielerische Elemente enthalten kann, haben Anders Albrechtslund und Lynsey Dubbeld schon 2005 festgestellt.5

Die Serie Watch Dogs von Ubisoft, welche aus den Titeln Watch Dogs6 und Watch Dogs 27 besteht und dessen dritter Teil Watch Dogs: Legion 2020 erscheinen soll, gibt den Spieler_innen beispielsweise die Möglichkeit, sich in eine Reihe von digital gesteuerten Überwachungssystemen einzuhacken. In den Indiespielen Orwell 8, Need to Know9 und dem Studentenprojekt Project Perfect Citizen10 gilt es hingegen, für eine Sicherheitsbehörde Daten auszuwerten und Verdächtige zu suchen. Replica11 gehört zum Genre der sogenannten Lost Phone-Games und lässt die Spieler_innen ein Smartphone mit all seinen Social-Media-Apps durchsuchen, um Informationen über den Besitzer, einen mutmaßlichen Terroristen, herauszufinden. Im Serious-Onlinegame Datak12 übernimmt man die Rolle eines Praktikanten im Rathaus einer Kleinstadt und ist verantwortlich für den Datenschutz der Bürger, während in Data Dealer13 Handel mit Datensätzen getrieben wird.14

Diese in Bezug auf Budget, Entwicklung und Publikationsform sehr unterschiedlichen Games sollen hinsichtlich ihrer Gemeinsamkeit, der zentralen Rolle der Datenüberwachung, verglichen werden. Zunächst werden dafür kurz die wesentlichen Merkmale der dataveillance zusammengefasst, bevor näher untersucht wird, wie Computerspiele deren Praktiken und Auswirkungen thematisieren und welche Datenüberwachungsdiskurse dominieren. Auch geht es um die Frage, wie Daten, Algorithmen und deren Überwachung audiovisuell dargestellt werden können – und vor allem, welche Besonderheiten sich aus der Begegnung von dataveillance und ludischer Form ergeben.

Dataveillance als neues Überwachungsparadigma

Auch wenn der Begriff dataveillance schon früher verwendet worden war, so wurde er 1988 von Roger Clarke definiert als „the systematic use of personal data systems in the investigation or monitoring of the actions or communications of one or more persons“15. Natürlich haben die Auswertung und Kontrolle von Daten und die mit Datenmengen verbundenen Prozesse der Identifizierung, Quantifizierung, Kartografie, Standardisierung und Vorhersagen menschlicher Verhaltensweisen, beispielsweise in der Kriminalistik, schon sehr viel länger eine wichtige Rolle gespielt. Doch im Zeitalter von Big Data, in dem Algorithmen immer größere Datenmengen vergleichen, kopieren, ordnen und verknüpfen können, bekommt die Überwachung und Kontrolle der Daten eine immer stärkere Bedeutung. Grundlage dieser Entwicklung ist die datafication, also eine Umwandlung von immer mehr menschlichen Aktivitäten in Daten. Diese bilden dann unsere virtuelle Identität. Da sich die Daten ständig verändern, ist diese dynamisch. Aber sie ist auch vielfältig, da ihre Interpretation je nach Algorithmus variiert, oder wie es John Cheney-Lippold formuliert: „Our algorithmic identities emerge from a constant interplay between our data and algorithms interpreting that data.“16 Ein entscheidender Faktor von Big Data sind die Metadaten, denn wie Roberto Simanowski bemerkt: „ist online der Mensch mehr als die Summe seiner Daten. Die verborgenen Erkenntnisse liegen in der Quersumme und im Vergleich, in den Erkenntnissen der Statistik und der Bildung von Verhaltensmustern.“17 Durch Onlinetracking, Mikrochips, Geolokalisierung und andere Messinstrumente produzieren wir immer mehr verwertbare Daten. Ob Konsumverhalten, Wahlentscheidungen, Finanztrends, Wirtschaftskrisen, Epidemien oder soziale Aufstände: Ein entscheidendes Ziel im Big-Data-Zeitalter ist es, wichtige Entwicklungen in einer Vielzahl von Lebensbereichen durch Datenanalyse vorauszusagen. Die Hauptakteure der Datenüberwachung sind dabei nicht mehr nur staatliche Akteure, sondern auch private Konzerne, allen voran natürlich Google, Amazon und Facebook, die durch verschiedene Trackingtechniken über einen sehr großen Teil unserer Online-Aktivitäten informiert sind.

Doch nicht nur die gesellschaftliche Überwachungskultur verändert sich, sondern auch die Art und Weise, wie Menschen Überwachung wahrnehmen. Dies bemerkt auch der Soziologie und Spezialist der surveillance studies18 David Lyon. So sei gegenseitiges Beobachten für viele Menschen zu einer Art Lifestyle geworden.19 Roberto Simanowski geht sogar noch weiter und spricht von einer ‚Data Love‘20, um die bereitwillige Datenpreisgabe vieler Menschen und den damit erhofften Informationsgewinn (beispielsweise in den Bereichen Konsum oder Gesundheit) zu beschreiben. Da die Herstellung und der Austausch von user-generated content die Grundlage der sozialen Medien und des Web 2.0 ist, komme es auch zu einer gegenseitigen Kontrolle und Überwachung, oder wie David Lyon es formuliert: einer ‚user-generated surveillance‘.21 Um diese gegenseitige Überwachung positiv zu konnotieren, arbeiten die Befürworter_innen der Facebook-Gesellschaft laut Roberto Simanowski mit dem aus dem Roman The Circle bekannten Transparenzdogma „Sharing is caring. Privacy is theft“22. Zugespitzt formuliert zeige sich im Zeitalter von Big Data laut Simanowski „die Sorge für den Mitmenschen nicht mehr darin, dass man seinen Mantel teilt, sondern, dass man seine Daten mitteilt“23.

Um diese gegenwärtige Überwachungssituation besser verständlich machen zu können, gilt es für David Lyon auch, die Orwell’sche Big-Brother-Metaphorik zu ersetzen. Denn für Lyon ist diese nicht mehr geeignet, um die Überwachungserfahrung der Menschen in den 2010er-Jahren zu beschreiben.24 Während es bei Orwell noch eine Ungewissheit über Zeitpunkt und Grund der Überwachung gegeben habe, trügen die Menschen heute im Rahmen der user-generated surveillance wissentlich zur Überwachung bei. Es brauche daher neue kulturelle Referenzen, die David Lyon beispielsweise in dem Roman The Circle von David Eggers mit seiner Beschreibung der zunehmenden Vernetzung und Transparenz sowie der Macht der IT-Konzerne oder auch in der dystopischen Fernsehserie Black Mirror25 mit ihrer Thematisierung der Omnipräsenz neuer Technologien in verschiedenen Lebensbereichen sieht.26

Wie andere kulturelle Produktionen rezipieren auch Computerspiele einerseits gesellschaftliche und technologische Entwicklungen, prägen andererseits aber auch unser kulturelles Verständnis in Bezug auf Eigenschaften, Chancen und Gefahren neuer Technologien. Dabei zeugen die Games in der Regel auch von den Intentionen und Themenkenntnissen der Entwickler_innen, wobei sie natürlich, wie jede kulturelle Produktion, ebenfalls Bedeutungen abseits davon entwickeln können. Für Spiele, die sich mit Datenüberwachung beschäftigen, gilt das, was Gebhard Grelczak allgemeiner für Darstellungen der Realität und Formen des Dokumentarischen im Computerspiel formuliert hat: „Man kann immer aus solchen Werken (sei es Film, Text, Computerspiel) etwas ‚lernen‘ – und sei es auch nur, wie sich jemand (der Produzent) eine mediale Repräsentation dieses Themas mit den ihm zur Verfügung stehenden technisch-medialen Mitteln vorstellt oder was der Produzent eben von dem gewählten Thema objektiv gewusst zu haben schien.“27

Perspektiven auf die Datenkontrollgesellschaft im Computerspiel nach Snowden

Beschäftigt man sich mit den Perspektiven, aus denen die Games von Datenüberwachung erzählen, fällt auf, dass der Überwachungsstaat eine zentrale Rolle spielt und die Blickwinkel der Überwachenden überwiegen. In Orwell, Need to Know und Project Perfect Citizen schlüpfen die Spieler_innen in die Rolle eines Behördenmitarbeiters oder einer Behördenmitarbeiterin und werden mit der Auswertung von Datensätzen mehr oder weniger verdächtiger Bürger_innen betraut, um die nationale Sicherheit in den jeweiligen fiktiven Spielstaaten zu gewährleisten und terroristische oder andere Gefahren abzuwehren. Auch in Replica arbeitet man im Auftrag der Staatsmacht und muss ein Smartphone des Teenagers Dickie Greenleaf auf Hinweise nach terroristischen Aktivitäten absuchen.28 Die Spiele machen also Datenauswertung zum Spielprinzip und die playfulness der Überwachung beziehungsweise die damit verbundene Detektivarbeit ist ein wesentlicher Motivationsfaktor für die Spieler_innen, welcher durch die umrahmenden Ermittlungsgeschichten gegen echte oder vermeintliche Terrorist_innen (in Orwell oder Replica) oder mutmaßliche Pädophile und korrupte Politiker_innen (in Project Perfect Citizen) noch verstärkt wird.

In der Watch Dogs-Serie nimmt man hingegen eine Hacker_innen-Perspektive ein.29 Die Serie baut auf einem überwiegend positiven kulturellen Bild von coolen und smarten Hackern mit zumeist leichten psychologischen und drogenbedingten Problemen auf, welches durch eine Vielzahl kultureller Referenzen – wie etwa die Serie Mr. Robot 30 oder den Film Who Am I: Kein System ist sicher31 – genährt wird. Datenüberwachung und Datenmanipulation wird hier zum spannenden Spiel beziehungsweise Wettbewerb für smarte Hipster mit mächtigen Fähigkeiten in einer Auseinandersetzung mit verschiedenen staatlichen und privaten Einrichtungen. Hauptelement der Handlung von Watch Dogs 1 & 2 ist die Firma Blume, welche für das Computersystem ctOS (Central Operating System) bzw. ctOS 2.0 verantwortlich ist. Das Programm dient dazu, die gesamte Infrastruktur von Chicago (Teil 1) bzw. San Francisco (Teil 2) zu vernetzen und zu managen. So übernimmt hier also eine Firma im Auftrag der Stadt eine öffentliche Verwaltungsaufgabe. Trotzdem bleibt der Überwachungsstaat im Sinne einer zentralen Instanz, auch wenn teilweise privatwirtschaftlich organisiert, ein wesentliches Thema. Als Hacker muss man zum einen selbst überwachen, um Schwachstellen zu finden, sich andererseits aber auch der Überwachung der Gegenseite entziehen.

Weniger auf den Überwachungsstaat fokussiert ist das seit 2013 in der Betaphase steckende Onlinespiel Data Dealer, welches sich explizit mit dem Handel von Datensätzen in der Privatwirtschaft beschäftigt und damit den kommerziellen Wert von Daten in den Vordergrund stellt. Data Dealer, an dem das Entwickler_innen-Team seit 2011 arbeitete, ist auch eines der wenigen Spiele, welches Datenüberwachung thematisiert, bevor Edward Snowdens Enthüllungen im Juni 2013 über die Aktivitäten der N.S.A. und das Geheimprogramm PRISM unsere Sicht auf die Datenüberwachung maßgeblich verändert haben. Beim Onlinespiel Datak des Schweizer Fernsehsender RTS stehen ebenfalls mehr kommerzielle denn sicherheitspolitische Aspekte der dataveillance im Vordergrund. Hier arbeitet man als Datenschützerpraktikant_in für den Bürgermeister einer Kleinstadt und ist mit einer Reihe von Situationen konfrontiert, in denen man sich für oder gegen den Verkauf oder die Weitergabe von Daten an Dritte, wie Firmen oder Parteien, entscheiden muss. Das Serious Game, welches die Spieler_innen vor allem für Fragen der Datensicherheit in Bezug auf ihr eigenes Konsum- und Surfverhalten sensibilisieren möchte, zeichnet also ein komplexeres Bild einer Gesellschaft, deren Datensicherheit nicht nur von einem zentralen Akteur aus machtpolitischen Gründen bedroht ist, sondern deren Daten für eine Vielzahl von Akteuren, aus politischen wie ökonomischen Interessen, interessant sind.

Ohne Frage aber hat das Genre der Datenüberwachungsspiele durch die Snowden-Leaks einen wesentlichen Impuls erfahren. Die Entwicklerteams der besprochenen Spiele setzen sich mit dem verloren gegangenen Vertrauen in die Sicherheit unser Daten auseinander. Gelitten habe laut José van Dijck der sogenannte dataism, der Glaube an die positiven Effekte der Quantifizierung unserer Online-Aktivitäten und an die Möglichkeiten der daraus gewinnbaren Zukunftsprognosen.32 Die Geisteshaltung des dataism setze ein hohes Vertrauen in die Objektivität der quantifizierbaren Methoden sowie die Unabhängigkeit und Integrität der Institutionen, die diese Methoden verwenden, voraus, was für eine gewisse Toleranz bei der Herausgabe von persönlichen Daten an Firmen und Behörden sorge.33 Außerdem versuche der dataism Daten eher als Rohmaterial darzustellen und die Filter, die den gewonnen Daten zugrunde liegen, zu verschleiern.34 In den Spielen, die sich mit dataveillance auseinandersetzen, wird der Glaube an die Institutionen dagegen eher nicht gestärkt. Die fiktiven Autoritäten in den Games werden alle von mehr oder weniger dubiosen Machtinteressen statt von demokratischen Idealen geleitet. Das Filtern der Datensätze beziehungsweise das Anzapfen von Datenquellen sind wichtige Spielprinzipien, welche die Daten eben nicht als neutrales Rohmaterial erscheinen lassen. Die meisten der dataveillance-Games stehen der Ideologie des dataism folglich eher kritisch gegenüber.

Langweilige Büros, pixelige Screens oder Hipster-Hackingwelt: die Ästhetik der dataveillance im Computerspiel

Als ein audiovisuelles Repräsentationsmedium geht es beim Computerspiel natürlich nicht nur um die thematischen Aspekte und narrativen Perspektiven, sondern auch um Fragen der Darstellung von dataveillance. Diese ist aber nicht selbstverständlich, wie Martin Hennig und Miriam Piegsa bemerken: „Visualizations of digital surveillance practices go hand in hand with the problem of visualizing data and algorithms: what is there to see in a server room except for the server room itself?“35 Um diese Schwierigkeit zu überwinden, nehmen die Spiele, welche sich an der Darstellung von Datenüberwachung versuchen, vor allem Auswirkungen, Akteure, Schnittstellen oder Vernetzungen genauer unter die Lupe.

In den Indiespielen ist die Ästhetik der dataveillance natürlich schon aus Budgetgründen recht einfach gehalten. Dabei ist eine gewisse Retroästhetik auffällig, welche einen Einfluss des Überwachungsspielevorreiters Papers, Please36 vermuten lässt. So besteht die Spielwelt bei Replica allein aus einem recht pixelig gehaltenen Smartphone-Bildschirm. In Project Perfect Citizen ähnelt die Spielwelt einem PC Betriebssystem aus den 1990ern. Orwell und Need to Know wirken beide grafisch etwas moderner, bestehen aber ebenfalls hauptsächlich aus einer Reihe von Fenstern mit verschiedenen aus den heutigen Kommunikationsmitteln gewonnenen Daten (Browserverläufe, Telefonverbindungsdaten, Gesprächsprotokolle, Daten aus soziale Medien, Apps oder Websites …). In Need to Know und Datak wird die Datenwelt gerahmt von der Bürowelt, in der wir unsere Datenüberwachung vollziehen und in der uns im Falle von Need to Know jeden Morgen der gelangweilte Kollege begrüßt. Die schlichte Büro- und Bildschirmästhetik, die diese verschiedenen Spiele charakterisiert, ist sicherlich budgetschonend in ihrer Einfachheit, aber auch funktional, indem sie die Datenaspekte der heutigen bunten Kommunikations- und Medienwelt in den Vordergrund stellt, sowie auch inhaltlich interessant, da sie die alltägliche Dimension der Datenüberwachung betont.

In der Watch Dogs-Serie ist die grafische Darstellung als AAA-Titel naturgemäß eine andere. Wir steuern in Teil 2 den Hipster Marcus Holloway, der mit der Hackertruppe von DedSec den Kampf gegen eine mächtige Datenüberwachungsfirma aufnimmt und sich seinen Weg durch ein buntes San Francisco bahnt. Watch Dogs 2 ist, was das Gameplay betrifft – wie auch sein Vorgänger –, eine Art GTA-Kopie, angereichert mit einer Reihe von speziellen Hacking-Elementen. Man bewegt sich in einer Open World-Landschaft zu Fuß oder mit verschiedenen Verkehrsmitteln und hangelt sich, so man möchte, durch die verschiedenen Missionen. Waffen kommen in Zeiten der Industrie 4.0 stilecht aus dem 3D-Drucker und auch Drohnen gehören zum Standardrepertoire. Die spielerischen Hackingvorgänge, welche keinerlei Programmierung enthalten und sich auf ein Anklicken und Vernetzen beschränken, geben den Spieler_innen die Möglichkeit, sich in alle Überwachungskameras einzuhacken und so die Spiellandschaft aus einer Vielzahl von Perspektiven zu betrachten. Aber nicht nur alle Kameras, sondern eine ganze Reihe von computergesteuerten Geräten – von Autos über Telefone, Geldautomaten, Musikanlagen bis hin zu Fitnessgeräten – lassen sich fernsteuern. So vermittelt die Serie zwar ein vereinfachtes Bild des Hackings, welches Komplexität und Dauer der Hacking-Vorgänge reduziert, gibt den Spieler_innen jedoch andererseits auch ein Gefühl für die umfassende Vernetzung der Welt und das Internet der Dinge.

Außerdem kann man in Watch Dogs 2, wie im Vorgänger, durch Anklicken jeder Spielfigur Datenprofile aufrufen, welche neben den Figuren eingeblendet werden und Angaben über Name, Alter, Beruf, Gehalt und besondere Merkmale enthalten. Es handelt sich um eine Art der augmented reality im Sinne der Verbindung von physischer und datenbasierter Welt, die als Fortführung der facial recognition durch Videokameras und das anschließende Abgleichen mit entsprechenden Datenbanken angesehen werden kann. Wie Hennig und Piegsa bemerken, ist diese für Computerspiele durchaus übliche Visualisierung von Figurenattributen ein Standardisierungsprozess, der in diesem Fall durch die Angabe von besonderen Merkmalen eine normierende Wirkung hat.37 Es handelt sich hier also um eine gewisse, wie Roberto Simanowski sagt, „Transparenz, die untergräbt, was wahre Demokratie ausmacht: die Möglichkeit des Andersseins“38. Interessanterweise können dagegen die Daten der Hacker von DedSec in Watch Dogs 2 nicht angezeigt werden. Diese Blockierung des Datenabrufens illustriert den Gebrauch von privacy-enhancing technologies (PET) als eine Form des Widerstands gegen die Datenüberwachung.

Der Blick in die Blackbox: Computerspiel und dataveillance

In den Spielen Orwell, Need to Know und Project Perfect Citizen müssen die Spieler_innen auf Anweisung von Behördenvertreter_innen Daten abgleichen, wichtige Informationen herausfiltern, Profile vervollständigen und Personennetzwerke erstellen. Dies kann manchmal etwas eintönig sein, wenn es wie so oft in Need to Know um das Suchen von Namen, Begriffen oder Telefonnummern in bestimmten Datenbanken geht. Spannender wird es, wenn man wie in Project Perfect Citizen Personennetzwerke aus Gesprächsprotokollen erstellen und über den Grad an Verdächtigkeit der Verbindungen und das Zentrum des Netzwerkes entscheiden muss. Hierzu müssen die Gesprächsverläufe nach Hinweisen auf illegale Aktivitäten beziehungsweise geheimnistuerisches, intransparentes Verhalten untersucht werden. Project Perfect Citizen wechselt ab zwischen diesen Netzwerkepisoden und anderen Passagen, in denen man verschiedene Dateiordner auf einem PC, nach dem Spielprinzip der Lost Phone-Spiele, auf verdächtige Informationen hin absuchen muss.39 Besonders interessant wird die Datensuche aber, wenn man wie in Orwell entscheiden kann, welche Informationen man an die Autoritäten weitergibt, und es so zu unterschiedlichen Konsequenzen und Enden des Spieles kommen kann. Dabei gilt es also die möglichen Konsequenzen der Informationsweitergabe in die Entscheidungen miteinzubeziehen.

Vor allem aber geht es bei allen Spielen um das spielerische Erleben von Datenauswertungen. Die Spieler_innen erproben die Praktiken des Sortierens, Vergleichens, Zusammenfügens und Vernetzens und eignen sich nach und nach diese Techniken an. Dieses Aneignen ist nötig, um die Computerspiele erfolgreich zu bestreiten und in den jeweiligen Erzählungen voranzukommen. Gleichzeitig aber können sich die Spieler_innen auch bei dem Erproben von immer mehr Verfahrensweisen und Möglichkeiten der Datenüberwachung beobachten und somit die verschiedenen Praktiken reflektieren. Es scheint hier besonders zu gelten, was Jochen Venus allgemein für Computerspiele als Darstellung erlebten Handelns beschrieben hat:

Ähnlich wie die erlebte Rede in der epischen Literatur zwischen direkter und indirekter Rede, zwischen Monolog und Redebericht, so ermöglicht das Computerspiel die Darstellung und den Nachvollzug eines Handlungstyps, der zwischen direkter Tätigkeit, wie sie vom Handelnden selbst vollzogen und erlebt wird, und der Tätigkeit einer anderen Person, die von außen beobachtet werden kann, steht. Überaus viele Computerspiele vermitteln dem Spieler den Eindruck, er könne eine fiktionale Figur zugleich verkörpern und ihr Handeln von außen, quasi unbeteiligt, betrachten.40

Die in den Spielen angedeuteten Geheimdienstaktivitäten und die zur Analyse bereitstehenden Datensätze erinnern an die wohl zwei bekanntesten realen Überwachungsprogramme: PRISM, aufgrund der verschiedenen sozialen Netzwerke als Quellen, beziehungsweise XKeyscore, aufgrund der Echtzeitüberwachung von verschiedenen Daten aus Chats, E-Mails, Browserverläufen oder Suchmaschineneingaben41 – wobei die Realität hier sicher weitergehender ist als die dargestellte Spielwelt, in der nur Verdächtige oder Bekannte von Verdächtigen profiliert werden.

Bei der Datenauswertung müssen die Spieler_innen einerseits Aufgaben übernehmen, welche in der Realität längst von Algorithmen erledigt werden, auf der anderen Seite geht es aber auch um (noch eher) menschliche Fähigkeiten der Interpretation. So muss man beispielsweise in Orwell Informationen unterschiedlich bewerten, wenn jemand Nachrichten über den Account einer anderen Person verschickt, oder Aussagen entsprechend interpretieren, wenn sie Ironie enthalten. Dadurch, dass die Spieler_innen auch viele Datenüberwachungsvorgänge übernehmen, welche normalerweise von Computerprogrammen übernommen werden, wird die Blackbox der Datenüberwachung ein Stück weit geöffnet und es werden gewisse Funktionsweisen der Datenüberwachung nachvollziehbar gemacht, auch wenn die Spiele natürlich nicht immer minutiös Realität reproduzieren und dies auch gar nicht können, da auch die Entwickler_innen nicht über Geheimdienstwissen verfügen und die Datenüberwachung generell ein recht undurchschaubarer Vorgang ist. Wie Ramón Reichert bemerkt, ist

das futuristische Wissen (bestehend aus der statistischen Erhebungsmethode des Data Mining, der Visualisierungstechnik des Data Mapping und dem systematischen Protokollierungsverfahren des Data Monitoring) […] konstitutiv aus der Anwendungsschicht ausgeschlossen und den Nutzer/innen nicht zugänglich. Damit basiert das Zukunftswissen auf einer asymmetrisch verlaufenden Machtbeziehung, welche sich in die technische Infrastruktur und in den Aufbau des medialen Dispositivs verlagert hat.42

Wenn die Spiele also Realität nur teilweise abbilden können, so bieten sie für die Spieler_innen kompensatorisch doch eine Auseinandersetzung mit der kulturellen und medialen Repräsentation der gesellschaftlichen Datenüberwachung.

Medienreflexive Überlegungen und die Zukunft der dataveillance-Games im Big-Data-Zeitalter

Durch die Fokalisierung auf Datenüberwachung und -auswertung als Kontrollmechanismen und Interpretation von Informationen können Computerspiele auch ihre eigene Medialität auf einer Metaebene thematisieren. Diese Vorgehensweise ist aber allgemein eher selten anzutreffen, wie Hennig und Piegsa bemerken:

In contrast, games that address surveillance as a control mechanism behave in a self-reflexive manner in relation to their own media characteristics (in terms of the necessity for controlling the player). As this tends to inhibit the game process, such attitude is very rare to observe on the game market; the best-known exception is The Stanley Parable (Galactic Café, 2013).43

Einige der dataveillance-Games scheinen hier nach Strategien zu suchen, Medialität zu thematisieren, ohne den Spielfluss zu unterbrechen. Es sorgt für einen Überraschungseffekt, wenn sich in Replica der überwachte Smartphone-Besitzer direkt an die Spieler_innen wendet oder wenn in Orwell auf einmal der Datensatz der Spielfigur im Überwachungsprogramm auftaucht und der am Anfang des Spiels gewählte Avatar als Teil des überwachten Netzwerkes auf dem Bildschirm erscheint. Dieses unerwartete stärkere Einbeziehen der zuvor nur als stille/r Beobachter_in agierenden Spielfigur in die Diegese, regt dazu an, über die Grenzen der Überwachung im Spiel nachzudenken – besonders, wenn wie in Orwell die Überwachenden ebenfalls explizit überwacht werden. Darüber hinaus regt das Einbeziehen der Spielfigur auch zur Reflexion über die medialen Grenzen an, ohne dabei aber den Handlungsablauf zu stören. Indem in Orwell das Profil, welches vor dem Start des Spiels von den Spieler_innen erstellt wurde, plötzlich in der Datenbank auftaucht, wird auch die Praxis der Profilerstellung ins Bewusstsein gebracht, deren Eigenschaften ansonsten oft eher unbemerkt bleiben. Andreas Weich schreibt hierzu:

Durch die Selbstverständlichkeit ihrer Konventionen, Vorannahmen und der Praktiken, mit denen Profile einhergehen, bleiben verschiedene Aspekte dabei nicht nur auf Seiten der Profilierten, sondern auch auf Seiten der Profilierenden unterhalb der Bewusstseinsschwelle – beispielsweise bestimmte als selbstverständlich angesehene Vorannahmen der Abbildungsleistung der Profilierung oder die Annahme, alles und jeder könnte und müsste ein Profil haben.44

Diese Strategie des Spiels zur Verwischung medialer Grenzen findet sich auch in der auf das Thema der dataveillance spezialisierten und von Arte koproduzierten Webdoku Do Not Track.45 Do Not Track besteht aus sieben Episoden und thematisiert vor allem verschiedene Trackingformen und deren Hintergründe.46 Um die Überwachung persönlicher Daten durch den Staat, aber vor allem auch durch kommerzielle Anbieter zu thematisieren, bietet die Webdoku dem Publikum an, sich tracken zu lassen. So kann man sich mit seiner E-Mail-Adresse anmelden und auch sein Konto auf Facebook verlinken. Die sieben Teile bestehen dann hauptsächlich aus personalisierten Videos, welche von Zeit zu Zeit durch einige Fragen mit verschiedenen Antwortmöglichkeiten unterbrochen werden. Die Personalisierung der Videos erfolgt auf Basis der gegebenen Antworten sowie der anderen gewonnenen Daten durch Überwachung von Browser-Verlauf und Facebook-Profil. So werden zum Beispiel je nach Antwort, welche zwei Online-Zeitungen man als Informationsquellen bevorzugt, später im Video genau die Drittanbieter angezeigt, an die diese Online-Zeitungen Daten weiterleiten. In der fünften Episode erscheint ein Bild des Ortes, in welchem man sich aktuell befindet, inklusive der aktuellen Temperatur. Außerdem wird auf Grundlage des Facebook-Accounts ein Persönlichkeitsprofil erstellt, welches auf Kreditwürdigkeit eingeschätzt wird. Die Sensibilisierung für das Thema Tracking soll in Do Not Track also auch vor allem durch eine Demonstration der Möglichkeiten des Trackings erfolgen, darüber hinaus wird aber auch das Format der Webdoku nicht als abgeschlossenes, sondern als offenes, vernetztes System präsentiert.

Es stellt sich damit die Frage, ob es nicht in Zukunft noch sehr viel mehr Möglichkeiten zur Metareflexion für Computerspiele und andere interaktive Formate geben wird. So wie Filme über visuelle Überwachung auch zumeist über ihren Plot hinaus hinaus eine Reflexion über das Medium Film beinhalten47, könnten Spiele über Überwachung die Auswahl, Kontrolle und Verarbeitung von Daten auch vermehrt als Reflexion über die medialen Eigenschaften von Computerspielen als interaktive Regelsysteme funktionalisieren. Dabei ist zu beachten, dass Computerspiele natürlich längst selbst eine beliebte Datenquelle sind (beispielsweise zur Optimierung von In-Game Advertising), Spielepublisher somit aus ökonomischen Gründen eher kein Interesse daran haben, Spieledatensicherheit zu thematisieren und Computerspieler_innen oft ihre Spieldaten bereitwillig herausgeben, um ihre Leistung quantifizieren beziehungsweise sie mit anderen Spieler_innen vergleichen zu können.

Da die Bedeutung der dataveillance sehr wahrscheinlich weiter zunehmen wird und auch weitere Games (wie etwa Watch Dogs: Legion) mit diesem Thema zu erwarten sind, ist es kaum möglich, ein abschließendes Fazit zu ziehen. Ohne Zweifel haben Computerspiele ein großes Potenzial, an den kulturellen Referenzen, die uns helfen, unsere gegenwärtige Datenüberwachungsgesellschaft zu verstehen, noch verstärkter mitzuwirken. Einige Tendenzen für diese dataveillance-Games zeichnen sich ab. Thematisch werden die Spiele wohl weiter zwischen Überwacher_innen- und Hacker_innen-Perspektive schwanken. Eine größere Einbeziehung und Thematisierung der social surveillance oder user-generated surveillance bietet hier Potenzial für noch komplexere Spiele. Denn obwohl die sozialen Netzwerke sowohl als Produkte großer Unternehmen, wie auch als Datenquellen, die es auszuwerten gilt, in den Spielen sehr präsent sind, wird die Kultur der gegenseitigen Überwachung, der social surveillance, und das damit verbundene Trainieren und Partizipieren an der Überwachungskultur eher weniger thematisiert. In Serious Games und anderen Spielen mit einem pädagogischen oder künstlerischen Anspruch wird es daher weiter darum gehen, verborgene Aspekte der Datenüberwachung in den Fokus zu rücken und die Spieler_innen für die Funktionsweisen und Auswirkungen der Datenüberwachung zu sensibilisieren und so Medien- und Datenkompetenzen zu vermitteln.

Interessanterweise wird die sogenannte algorithmic regulation, also die Entscheidungsfindung auf der Ebene der Algorithmen, relativ wenig in den dataveillance-Games thematisiert. Vermutlich wird die Neubestimmung des Verhältnisses zwischen Mensch und Maschine und die Frage der jeweiligen Handlungsmacht aufgrund höherer Gegenständlichkeit lieber mithilfe von androiden Robotern in den Transhumanismus-Spielen à la Detroit: Become Human48 verhandelt. Da wir aber in einer immer mehr von Daten gesteuerten Welt leben (data driven), in der Daten und von Computerprogrammen gesteuerte Aktionen ständig miteinander interagieren, wäre es eine interessante Aufgabe für Computerspiele – insofern sie sich ja durch ein realtime feedback menschlicher wie algorithmischer Aktionen auszeichnen –, in der Zukunft hier anzusetzen und die performative Dimension der Daten stärker miteinzubeziehen, ohne die Handlungsmacht der Spieler_innen zu sehr einzuschränken.49

Medienverzeichnis

Spiele

Bad Cop Studios: Project Perfekt Citizen (PC). USA: 2016.

Christl, Wolfie: Data Dealer (online). Österreich: 2013. <https://beta.datadealer.com/> [17.6.2019]

Daedalic: State of Mind (PlayStation 4). Deutschland: Daedalic 2018.

Galactic Café (David Wreden u. William Pugh): The Stanley Parable (PC). Deutschland 2013.

Long, James: Top Secret (PC). Großbritannien 2016.

Monomyth Games: Need to Know (PC). Australien: Monomyth Games 2018.

Osmotic Studios: Orwell (PC). Australien: Fellow Traveller 2016.

Osmotic Studios: Orwell: Ignorance is Strength (PC). Australien: Fellow Traveller 2018.

Pope, Lucas: Papers, Please (PC). USA 2013.

Quantic Dream: Detroit: Become Human (PlayStation 4). USA: Sony Interactive Entertainment 2018.

Radio Télévision Suisse: Datak (Online). Schweiz: 2016. <https://www.datak.ch> [17.6.2019]

SOMI: Replica (iOS). Südkorea: Zero Rock Entertainment 2016.

Ubisoft Montréal: Watch Dogs (PlayStation 4). Frankreich: Ubisoft 2014.

Ubisoft Montréal: Watch Dogs 2 (PlayStation 4). Frankreich: Ubisoft 2016.

Filme und TV-Serien

Brooker, Charlie: Black Mirror. England, USA: Channel 4, Netflix, seit 2011.

Esmail, Sam: Mr. Robot. USA: Universal Cable Productions, Anonymous Content, seit 2015.

Odar, Baran bo: Who Am I: Kein System ist sicher. München: Wiedemann & Berg Filmproduktion 2014.

Webdokus

Gaylor, Brett et al.: Do Not Track. Paris: Upian 2015. <https://donottrack-doc.com/> [28.9.2019]

Ubisoft, BETC Paris: We Are Data. Frankreich: 2013. Das Projekt ist offline. Für weitere Informationen siehe <https://betc.com/fr/entertainment/les-datas-tout-le-monde-en-parle-nous-on-les-a-vues> [21.03.2020].

Viviani, Antoine: In Limbo. Frankreich: ONF, ARTE France, Providences 2015. Das Projekt ist offline. Für weitere Informationen siehe <https://www.idfa.nl/en/film/acf0ded2-2183-4be6-b854-cb77f00ebb74/in-limbo-interactive> [01.07.2020].

Texte

Albrechtslund, Anders; Dubbeld, Lynsey: The Plays and Arts of Surveillance: Studying Surveillance as Entertainment. In: Surveillance & Society. Jg. 2, H. 3 (2005), S. 216–221.

Beck, Klaus: Kommunikationswissenschaft. 5., überarb. Aufl., Konstanz: UVK Verlagsgesellschaft 2017.

Cheney-Lippold, John: We Are Data. Algorithms and the Making of Our Digital Selves. New York: New York University Press 2017.

Clarke, Roger: Information Technology and Dataveillance. In: Communications

of the ACM. Jg. 31, H. 5 (1988), S. 498–512. <http://www.rogerclarke.com/DV/ CACM88.html> [28.09.2019]

Eggers, Dave: The Circle. New York: Alfred A. Knopf 2013.

Grelczak, Gebhard: So Doku? Realismus und die Formen des Dokumentarischen im Computerspiel. In: Paidia – Zeitschrift für Computerspielforschung. 06.05.2015. <https://www.paidia.de/so-doku-realismus-und-die-formen-des-dokumentarischen-im-computerspiel/> [29.02.2020]

Hempel, Leon; Metelmann, Jörg (Hg.): Bild-Raum-Kontrolle, Videoüberwachung als Zeichen des gesellschaftlichen Wandels. Frankfurt a. M.: Suhrkamp 2005.

Hennig, Martin; Piegsa, Miriam: The Representation of Dataveillance in Visual Media: Subjectification and Spatialization of Digital Surveillance Practices.

In: On_Culture: The Open Journal for the Study of Culture. H. 6 (2018). <http://geb.uni-giessen.de/geb/volltexte/2018/13895/> [21.03.2020]

Hoguet, Benjamin: Interactivité et transmédia: les secrets de fabrication. 6 œuvres qui racontent les nouveaux médias. Paris: Dixit 2016.

Kammerer, Dietmar: Film und Überwachung (2018). In: Geimer, Alexander; Heinze, Carsten; Winter, Rainer (Hg.): Handbuch Filmsoziologie. Wiesbaden: Springer Fachmedien [noch nicht erschienen]. <https://doi.org/10.1007/978-3-658-10947-9_75-1> [21.03.2020].

Lyon, David: The Culture of Surveillance. Cambridge, Medford: Polity 2018.

Marwick, Alice E.: The Public Domain: Surveillance in Everyday Life. In: Surveillance & Society. Jg. 9, H. 4 (2014), S. 378–393.

Reichert, Ramón: Facebooks Big Data. Die Medien- und Wissenstechniken kollektiver Verdatung. In: Reichert, Ramón (Hg.): Big Data. Analysen zum digitalen Wandel von Wissen, Macht und Ökonomie. Bielefeld: transcript 2014. S. 437–452.

Sadin, Éric: La vie algorithmique. Paris: L’Échappée 2015.

Simanowski, Roberto: Data Love. Berlin: Matthes&Seitz 2014.

Simanowski, Roberto: Facebook-Gesellschaft. Berlin: Matthes&Seitz 2016.

van Dijck, José: Datafiction, dataism and dataveillance: Big Data between scientific paradigm and secular belief. In: Surveillance & Society. Jg. 12, H. 2 (2014), S. 197–208.

Venus, Jochen: Erlebtes Handeln in Computerspielen. In GamesCoop (Hg.): Theorien des Computerspiels. Hamburg: Junius 2012. S. 104–127.

Weich, Andreas: Selbstverdatungsmaschinen. Zur Genealogie und Medialität des Profilierungsdispositivs. Bielefeld: transcript 2017.

- Osmotic Studios: Orwell. 2016[↩]

- [1] Videoüberwachung wurde seit den 1940ern im Militär und seit den 1950ern in der Verkehrsüberwachung eingesetzt. Siehe hierzu: Hempel/Metelmann (Hg.): Bild-Raum-Kontrolle. 2005, S. 10.[↩]

- Während digitale Daten über Computernetze übertragen werde können, erfordern Informationen eine Bedeutungskonstruktion. Wissen wiederum strukturiert, evaluiert und reflektiert Informationen. Zur Unterscheidung der Begriffe Daten, Informationen und Wissen siehe Beck: Kommunikationswissenschaft. 2017, S. 23 f.[↩]

- Als ein Beispiel sei hier nur die interaktive Theaterperformance To Like or Not To Like (2015) von Interrobang genannt, welche das Thema Datengewinnung und

-auswertung spielerisch mit dem Publikum erprobt.[↩] - Vgl. Albrechtslund/Dubbeld: The Plays and Arts of Surveillance. 2005, S. 216–221.[↩]

- Ubisoft Montréal: Watch Dogs. 2014[↩]

- [1] Ubisoft Montréal: Watch Dogs 2. 2016[↩]

- Zu Orwell (Keeping an Eye On You) wurde 2018 die Fortsetzung Orwell: Ignorance is Strength (Osmotic Studios, 2018) veröffentlicht, welche sich speziell mit dem Thema Fake News auseinandersetzt.[↩]

- Monomyth Games: Need to Know. 2018[↩]

- Bad Cop Studios: Project Perfekt Citizen. 2016[↩]

- SOMI: Replica. 2016[↩]

- Radio Télévision Suisse: Datak. 2016 [↩]

- Christl: Data Dealer. 2013. [↩]

- [1] Eine wichtige Rolle spielt Vernetzung und Überwachung von Informationssystemen natürlich auch in vielen Science-Fiction-Spielen, wie zum Beispiel dem Adventurespiel und Transhumanismusthriller State of Mind (Daedalic, 2018), auf die hier aber nicht näher eingegangen werden kann; wie auch nicht auf das E-Mail-Spiel über die Snowden-Leaks Top Secret (Long, 2016). In diesem Beitrag soll es vor allem um Games gehen, die sich auch in Bezug auf das Gameplay mit der Datenüberwachung auseinandersetzen.[↩]

- Clarke: Information Technology and Dataveillance. 1988, S. 499[↩]

- Cheney-Lippold: We Are Data. 2017, S. 25[↩]

- Simanowski: Data Love. 2014, S. 25[↩]

- Die surveillance studies als akademische Disziplin haben sich vor allem seit 2002 um die Zeitschrift Surveillance & Society und später das Forschungsnetzwerk Surveillance Studies Network (SSN) herum gebildet.[↩]

- Vgl. Lyon: The Culture of Surveillance. 2018, S. 2.[↩]

- Vgl. Simanowski: Data Love. 2014, insbes. S. 8–15.[↩]

- Vgl. Lyon: The Culture of Surveillance. 2018, S. 5–8.[↩]

- Eggers: The Circle. 2013, S. 305. Zum Transparenzdogma vgl. Simanowski: Facebook-Gesellschaft. 2016, S. 32.[↩]

- Simanowski: Data Love. 2014, S. 102[↩]

- Vgl. Lyon: The Culture of Surveillance. 2018, S. 2.[↩]

- Brooker: Black Mirror, seit 2011[↩]

- Vgl. Lyon: The Culture of Surveillance. 2018, S. 147–197.[↩]

- Grelczak: So Doku? 06.05.2015[↩]

- [1] Die Geschichte von Replica basiert auf dem Buch Little Brother (2008) von Cory Doctorow.[↩]

- Zur Watch Dogs-Serie siehe den Beitrag von Martin Hennig in dieser Veröffentlichung. [↩]

- Esmail: Mr. Robot, seit 2015[↩]

- Odar: Who Am I: Kein System ist sicher. 2014[↩]

- Vgl. van Dijck: Datafiction, dataism and dataveillance. 2014, S. 201.[↩]

- Vgl. ebd., S. 204.[↩]

- Vgl. ebd., S. 202.[↩]

- Hennig/Piegsa: The Representation of Dataveillance in Visual Media. 2018, S. 8[↩]

- Pope: Papers, Please. 2013[↩]

- Hennig/Piegsa: The Representation of Dataveillance in Visual Media. 2018, S. 20[↩]

- Simanowski: Data Love. 2014, S. 108[↩]

- Bei den Lost Phone-Spielen geht es darum, ein Smartphone nach verschiedenen Informationen (etwa über Identität, Ansichten, Vorhaben und Netzwerke des Besitzers oder der Besitzerin) zu durchsuchen. Für den Spielfortschritt ist es vor allem wichtig, Hinweise auf Passwörter zu finden, um durch das Öffnen von gesicherten Apps und Ordnern immer mehr Daten zu gewinnen.[↩]

- Venus: Erlebtes Handeln in Computerspielen. 2012, S. 105[↩]

- PRISM und XKeyscore sind Überwachungsprogramme des US-amerikanischen Nachrichtendienstes N.S.A. Sie wurden 2013 im Zuge der von Edward Snowden aufgedeckten globalen Überwachungs- und Spionageaffäre in der Öffentlichkeit bekannt.[↩]

- Reichert: Facebooks Big Data. 2014, S. 449[↩]

- Hennig/Piegsa: The Representation of Dataveillance in Visual Media. 2018, S. 21[↩]

- Weich: Selbstverdatungsmaschinen. 2017, S. 61[↩]

- Gaylor et al.: Do Not Track. Paris: Upian 2015. Die unter anderem von Arte koproduzierte Webdoku wurde von April bis Juni 2015 ausgestrahlt und ist heute noch abrufbar: <https://donottrack-doc.com>. Andere Webdokus, die sich mit Daten beschäftigen sowie teilweise die Daten des Publikums miteinbeziehen, sind beispielsweise In Limbo (2015) und die zu Werbezwecken ihres Spiels Watch Dogs (2014) von Ubisoft in Auftrag gegebene Produktion We Are Data (2013).[↩]

- Für eine ausführliche Auswertung von Do Not Track siehe: Hoguet: Interactivité et transmédia. 2016, S. 11–84.[↩]

- Siehe hierzu Kammerer: Film und Überwachung. 2018.[↩]

- Quantic Dream: Detroit: Become Human. 2018[↩]

- Zur performativen Dimension der Daten siehe Sadin: La vie algorithmique. 2015, S. 62–65.[↩]