Computerspiele (Computer(Spiele)) – Referenzen, Zitate und Rekursionen des Computers als Spiel

„Der Inhalt eines Mediums

ist ein anderes Medium.“

(Marshall McLuhan)

Jemanden beim Computerspielen zuzuschauen, gehört zum sozialen Akt des Computerspiels ebenso dazu wie selbst zu spielen und dabei beobachtet zu werden. In der historischen Situation der Arcade-Hallen konnte zumeist sowieso nur ein (bei wenigen Spielen zwei bis vier) Spieler am Gerät spielen. Die anderen standen daneben, fieberten mit und warteten, bis sie an der Reihe waren. Und auch in heutigen Spielsituationen ist dieses Setting nicht unüblich: Sei es die Beobachtung des spielenden Familienmitglieds, neben dem man auf dem Sofa sitzt und dessen Tun man beobachtet, als wäre man Zeuge bei der Produktion eines Films; oder beim Vor- oder Nachvollzug geglückter Spiel-Sessions in „Let‘s Play“-Videos und anderen Formaten, die ein gespieltes Spiel tatsächlich als Videoclip wiedergeben.

Diese Beobachtungsposition wird vom soziologischen zum epistemologischen Problem, wenn wir ein Spiel spielen, in welchem die Spielfigur selbst spielt. Dieses Setting ist durch den stets räumlichen, oft zeitlichen und immer operativen Abstand des Zuschauers vom Spiel im Spiel bestimmt. Diese Situation, in der das Spiel nicht mehr nur das eigene, sondern zusätzlich auch ein fremdes Spiel ist, und in der die Partizipation keine vermittelte, sondern nur eine indirekte ist, spannt verschiedene Verhältnisse zwischen Medium, Medieninhalt und Medievnnutzer auf, die vielfältige ästhetische, philosophische, historische und kulturelle Momente markieren und für zahlreiche Mediengattungen eine langjährige Forschungstradition aufweisen.

Die Theaterwissenschaft kennt das „Spiel im Spiel“, bei dem der Schauspieler zum Zuschauer erster Ordnung und der Theaterbesucher zum Zuschauer zweiter Ordnung wird, wenn innerhalb eines fiktionalen Stücks eine zweite Fiktionsebene eingezogen wird. Der dadurch entstehende Verfremdungseffekt öffnet die „vierte Wand“ 1 , thematisiert die Grenzen zwischen Spiel und Wirklichkeit, zwischen Fiktionalität und Faktizität und lässt den Zuschauer über das ästhetische Dispositiv „Theater“ nebst seiner Bestandteile (Zuschauer, Schauspieler, Bühnenraum, Fiktionsraum, …) reflektieren. Auch die Literaturwissenschaft untersucht die synchronen und diachronen Verhältnisse verschiedener Texte zueinander, schlägt Formate der Einbettung und Referenzierung (Zitat, indirekte Rede, Literaturangaben) vor und analysiert die textontologischen Beziehungen vom Werk und seinem Beiwerk (Paratextualität) samt ihren Effekten auf die Wirklichkeitssuggestion beim Leser 2 Die Filmwissenschaft transponiert diese Methoden auf das bewegte Bild, auf die Formen der Allusionen und Zitate in Filmen, die Ästhetiken des „Film-im-Film“ 3 , wenn Filmfiguren ins Kino gehen und welche Authentisierungseffekte diverse Ästhetiken der audiovisuellen Verschachtelung auf den Zuschauer haben. (Berg: Techniken der Authentifizierung Jahrhunderte vor der Erfindung des «Dokumentarischen». 2001, S. 61.)

Abstrakter werden solche ontologischen Beziehungen durch die Spieltheorie beschrieben, die eine formale Grenze zwischen Spiel und Nicht-Spiel setzt; wird diese durchlässig (etwa, weil ein Spieler nicht mitspielt, absichtlich falsch spielt oder gar nicht weiß, dass er mitspielt), hat dies Einfluss auf den Spieltypus und das Regelsystem. Aus einem kooperativen Spiel wird ein Zwei-Personen-Nullsummenspiel oder aus diesem eine bloße Entscheidung unter Unsicherheit zweier Handelnder. Raumtheorien markieren die spatiologischen Grenzen und Differenzen zwischen dem Innen und Außen des (realen) Spielraums oder des (imaginären) „magischen Kreises“ 4 , um distinguierbare Beschreibungen vom Spiel und vom „Spiel im Spiel“ anzubieten. Dasselbe Ziel verfolgen Zeittheorien, wie die Rekursionstheorie, wenn sie versuchen, mikrozeitliche Momente des Spiels im Spiel zu formalisieren. Überall dort also, wo systemtheoretisch gesprochen, die Grenze von Beobachter und System transzendiert wird und ein Beobachter zweiter Ordnung (formalisiert im Re-Entry) auftritt, bekommen wir es mit der Situation zu tun, das System (das Spiel) und seinen Beobachter in ihrer Wechselwirkung zueinander beschreiben zu müssen, um uns über die Ästhetik des verschachtelten Spiels klar werden zu können.

Im Folgenden will ich versuchen, diese Beschreibung auf Basis medienarchäologischer 5 Methoden anhand bestimmter Computerspiele durchzuführen. Hierzu soll zunächst eine Kategorisierung dieser Spiele vorgenommen werden, die den ontologischen Grad der Einbettung anhand der Qualität medientechnischer Motive ansetzt, um daraus eine Klassifizierung zu bilden:

- Computerspiele, in denen Computer und/oder Computerspiele abgebildet sind,

- Computerspiele, in denen das Thema des Spiels die Computerbedienung ist, und

- Computerspiele, in denen die Spielfigur selbst Computerspiele spielen kann.

Im Ergebnis soll sich zeigen, dass alle drei Typen Reflexionen über die Komplexität von Computern anbieten, deren adäquate Deutung jedoch ein unterschiedlich tiefes Eindringen in die Technologie und Theorie von Computern erfordert. Für alle drei Typen existieren sowohl historische als auch kontemporäre Beispiele. Weil die Komplexität des Guest-Computers oder -Computerspiels stets geringer als die des Host-Spiels 6 und des Systems, auf dem es läuft, ist, suggeriert das Verhältnis vom Spiel zum Spiel-im-Spiel immer auch einen zeithistorischen Unterschied. Diese interessiert mich jedoch weniger oberflächlich (im Hinblick auf die Ästhetiken, Spielmechaniken etc.) als „unterflächlich“ 7 (in Hinblick auf die technische Realisierung des eingebetteten Spiels), weswegen ich mich vor allem auf historische Beispiele (und hybride: aktuelle Spiele auf historischen Systemen) konzentriere. 8 Auf diese Weise lässt sich an ihnen eine medienarchäologische Form der Geschichtskritik transparent machen.

Der Begriff des Computerspiels wird dabei zunächst eng gefasst und am Ende der Betrachtung dahingehend erweitert, dass das „Spielen mit dem Computer“ (das als Spiel-im-Spiel-Motiv ja sowieso schon auftaucht) aus epistemologischen Gründen ebenfalls als Computerspiel verstanden werden muss. Hierbei werden dann zwei weitere Typen vorgestellt:

- Spiele, bei denen die Spielprogrammierung das Spiel ist, sowie

- Spiele, mit denen der Spieler regelwidrig spielt, um so ein Spiel auf der zweiten Ebene zu verwirklichen.

1. Computer im Spiel

Der Computer ist dort ganz Computer, wo er spielt. Die Welt des Computers ist immer schon eine Spielwelt 9 , denn immer, wenn er etwas tut, dann tut er es (im ludischen Sinne) stets nur zum Schein: Er spielt Schreibmaschine (Textverarbeitung), er spielt Musikinstrument (Synthesizer), er spielt Einkaufsladen (Amazon-Webseite) und so weiter. Erst, wenn er die Ergebnisse dieser Tätigkeiten über seine Schnittstellen an die Außenwelt abgibt, wird aus dem Spiel Ernst und aus der Simulation etwas Reales: ein ausgedruckter Brief, eine hörbare Komposition, ein Einkauf. Vor diesem Hintergrund wären schon die allerersten Computerspiele als Simulationen von Spielen in der außermedialen Wirklichkeit zu verstehen: Schach, Tennis und Krieg. Spiele sind und bleiben sie aber vor allem deshalb, weil ihnen keine Emanation im Realen folgt. Wenn Computer immer nur spielen, dann stellen Computerspiele also vielleicht die aufrichtigste Software-Gattung von allen dar, weil sie uns vorspielen, was Computer eigentlich tun: simulieren. Unter dieser Perspektive sollen nun Computerspiele, die Computer und Computerspiele zum Gegenstand haben, kategorisiert werden.

1.1 Computertheater

|

|

|

|---|

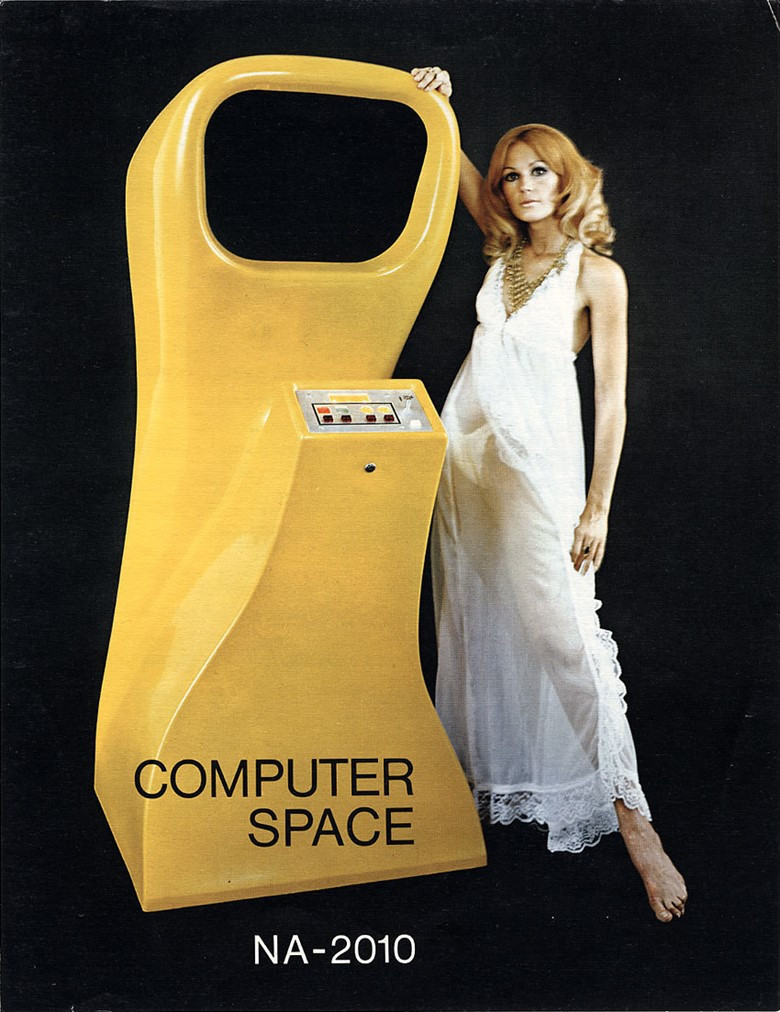

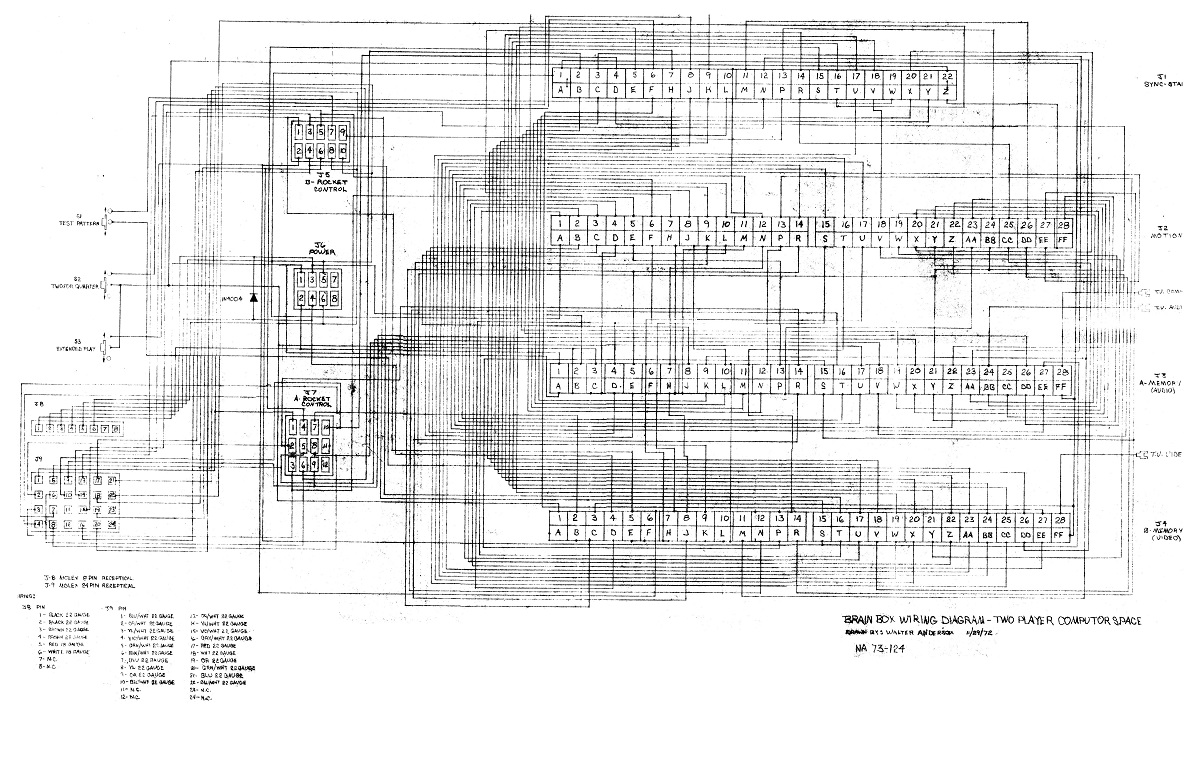

Abb. 1: Ataris Computer Space als Automat (a), TTL-Platine (b) und Schaltplan (c)

Der Computer als Motiv hat gleich zu Beginn des Mikroprozessor-Zeitalters seinen Auftritt im Computerspiel: Ataris erstem Arcade-Automat Computer Space (1971), ein Nachbau des Minicomputerspiel Spacewar! (1962), führt den „Computer“ allerdings bloß im Titel, doch das mit einem Hintersinn: Denn anders als Spacewar!, das auf einem wirklichen Computer (einer DEC PDP-1) als Software implementiert war, ist Computer Space ein reines Logikspiel, realisiert in der Hardware seiner 74er-TTL-Bausteine 10 (vgl. Abb. 1b, c). Weder gibt es eine CPU (die man im Sinne des Begriffs Computer als Turingmaschine hätte nutzen können) noch überhaupt Software. Was auf dem Bildschirm zu sehen ist, sind die Ergebnisse fester logischer Verschaltungen. Und trotzdem schien es den Entwicklern wichtig zu sein, dass die Spieler (angeregt durch den Titel) beim Spielen an Computer denken; Computer können so zur utopisch-eskapistischen Projektionsfläche des eigentlich banalen Tuns (Spielen) werden; sie bilden gleichsam das „Hintergrundbild“ der Handlung. Ein Bild, das damals noch lediglich ein Wort bleiben konnte, denn kaum jemand hat zur Zeit des Erscheinens von Computer Space schon einmal einen wirklichen Computer gesehen.

|

|

|

|---|---|---|

|

|

|

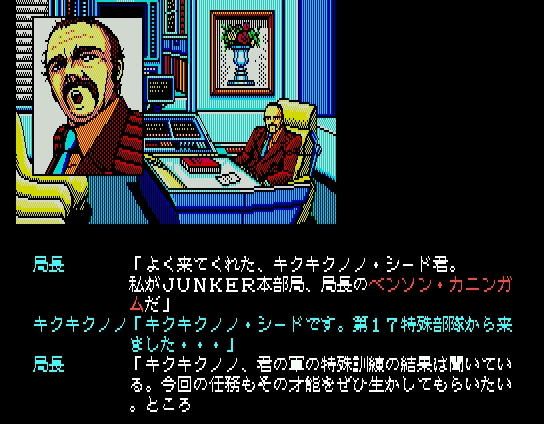

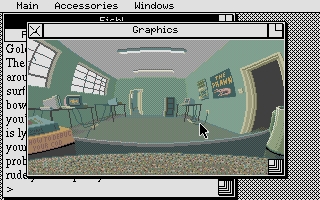

Abb. 2: Computer in: Snatcher (1988, Konami) (a), Brataccas (1986, Psygnosis) (b), Zombi (1986, Ubisoft) (c), Fish! (1988, Rainbird) (d), S.D.I. (1986/7, Cinemaware) (e), Spider-Man: Return of the Sinister Six (1993, Bits Studios) (f)

Ähnlich hierzu dienen Computer auch später noch zur Dekoration von Spielszenerien insbesondere in Science-Fiction- und Cyberpunk-Adventures dazu, das Ambiente zu mitzugestalten: In Snatcher (1988, Konami), Brataccas (1986, Psygnosis), dem postapokalyptischen Zombi (1986, Ubisoft) oder dem surrealen Textadventure Fish! (1988, Rainbird) tauchen sie im Bildhintergrund auf (Abb. 2a-d). Und insbesondere in solchen Sphären, wo Computer auch im öffentlichen Diskurs erscheinen (in der Science Fiction, der Wissenschaft oder beim Militär), werden sie auch Gestaltungselemente in Computerspielen: In S.D.I. (1986/7, Cinemaware) oder Spider-Man: Return of the Sinister Six (1993, Bits Studios) beglaubigen Computerdarstellungen den spielerischen Kontext (wissenschaftlich-militärischer Komplex) und das Spielsetting (Labor). (Abb. 2e,f)

Zum ikonografischen Gestaltungselement können Computer aber erst dann werden, wenn sie von den Spielern auch (wieder)erkannt werden. Dazu ist es zwar nicht notwendig, aber hilfreich, dass die Geräte klein (also am besten Terminals oder Tastaturcomputer) sind und jenen Apparaten ähneln, die ab Anfang/Mitte der 1980er-Jahre das vorherrschende Image des Computers darstellen. Operativ sind solche Computer in Spielen freilich nicht, wenngleich ihre Bernstein-, Grün- und Schwarzweiß-Monitoren stets irgendetwas anzuzeigen scheinen – weder werden sie von den Spielfiguren benutzt, noch ändert sich etwas an ihrem Erscheinungsbild im Verlauf der Spielzeit. Vor allem aber nehmen sie keinen unmittelbaren Einfluss auf den Spielverlauf. Sie sind nicht mehr und nicht weniger als die Requisiten in einem Film. 11

1.2 Die Innenwelt der Außenwelt der Innenwelt

Die Hardcore-Sciencefiction der 1950er- bis -70er-Jahre zeichnet Computer als übermächtige „Denkmonster“, die alles bestimmen, Macht an sich reißen und nicht selten die Menschheit zu versklaven trachten. Diese „Mächtigkeit“ findet zumeist auch Ausdruck in ihren physischen Maßen und ihren Namen. Computer wie Colossus (Colossus – The Forbin Project, USA 1970) oder „HAL 9000“ (2001, USA 1968) sind so groß, dass sich die Protagonisten in ihnen aufhalten können; eine historische Reminiszenz an die Mainframes der 1940er- und 1950er-Jahre, die tatsächlich ganze Gebäude einnehmen konnten. Die körperliche Absorption des Menschen in die Maschine ist in der Science Fiction dabei nicht selten ein schreckliches Sinnbild für das (Miss)Verhältnis zwischen Mensch und Maschine, das mit der Miniaturisierung und Mikroisierung des Computer aber keineswegs geklärt war. Steven Lisbergers Film Tron (USA 1982) digitalisierte und schrumpfte seinen Protagonisten einfach auf mikroskopische Größe, damit sich der Mikrocomputer in einverleiben und ihn als Datensatz verarbeiten konnte. Ein solcher Aufenthalt im Computer erscheint dann nicht selten als techniksoziale Dystopie – als Verbannung in einem Raum, der in Wirklichkeit nur als Angstmetapher („Jobkiller“, „Suchtmaschine“, etc.) existiert.

|

|

|

|---|

Abb. 3: Der Film Tron (a) und die Adaptionen als Computerspiel Adventures of Tron (1982, Mattel) (b), Tron (1982, Midway) (c)

Computerspiele visibilisieren auch dieses Motiv. Zahlreiche Titel der 1980er-Jahre haben als Handlungsort das Innere des Computers, das sie mehr oder weniger aktiv/operativ in die Spielhandlung mit einbeziehen. Der Film Tron hat zahlreiche Spiele 12 dieser Art „provoziert“, die für verschiedene Plattformen erschienen sind. Um nur zwei Beispiele zu nennen: In Adventures of Tron (1982, Mattel) spielt man die Spielhandlung als Plattformer nach; in der Arcade-Version Tron (1982, Midway) ist man in einem Level Fahrer des stilisierten Light-Cycles-Rennens, das man auf Leben und Tod auf dem „Raster“ (einer Kampfarena im Computer) spielt.

|

|

|---|---|

|

|

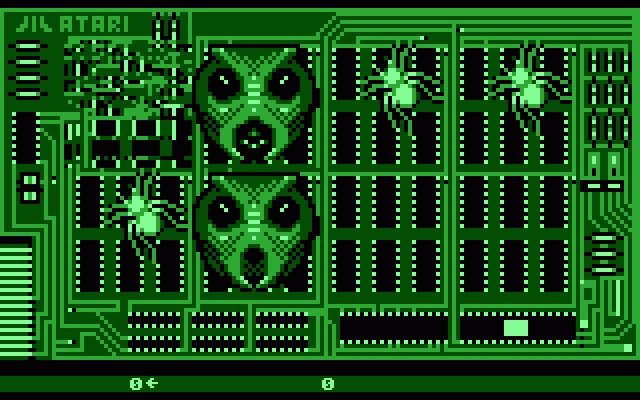

Abb. 4: Spielen im Computer: Bug Hunt (1987, Atari) (a), Computer Killer (1988, CP-Verlag) (b), ElectroCop (1989, Epyx) (c) und Little Computer People (1985, Activision) (d)

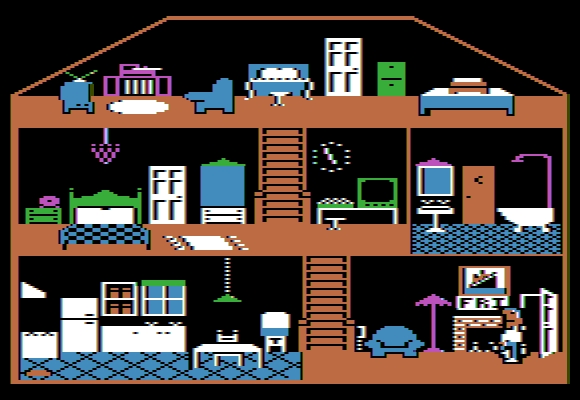

(Etwas) weniger metaphorisch ist der Computer als Handlungsraum in Spielen wie Bug Hunt (1987, Atari), Computer Killer (1988, CP-Verlag) oder ElectroCop (1989, Epyx) visualisiert. In ihnen besteht der Spielhintergrund aus stilisierten Platinen und elektronischen Bauteilen. Sind diese für ElectroCop und Computer Killer noch bloß futuristischer Hintergrund, werden sie in Bug Hunt zum Thema: Sie stellen die Platinen eines Computerspiels dar, die es für den Spieler zu „debuggen“ gilt, indem er darauf auftauchende Insekten und Schädlinge aller Art mit Hilfe einer Lichtpistole abschießt. Weniger destruktiv geht das Spiel Little Computer People (1985, Activision) mit dem Motiv um: Es stellt die Anthropomorphisierung eines Computerfehlers dar, der in einem „House on a Disc“ lebt und vom Spieler gepflegt werden muss. Hierzu kann man ihn über eine Textschnittstelle allerlei Tätigkeiten nachgehen lassen, sollte ihn aber stets bei Laune halten. 13

1.3 Mit der Computergeschichte spielen

Little Computer People gehört damit eigentlich schon in die nächste Kategorie: Spiele, bei denen der Spieler mit virtuellen Computern spielt. Zum einen kann man das Männchen durch die Eingabe „PLAY WITH THE COMPUTER“ dazu veranlassen, seinen Homecomputer, der im Arbeitszimmer in der zweiten Etage des „House on a Disc“ steht, einzuschalten und zu benutzen (wenngleich man auch nicht wissen kann, was dort gespielt wird). Zum anderen simuliert das Spiel die Funktionen eines Computers für den Spieler: Das Haus ist den Entwicklern zufolge eine metaphorische Visualisierung von Computerprozessen und -funktionen, auf die man hier zugreifen kann, ohne sich wirklich mit Computerhardware oder -programmierung auseinandersetzen zu müssen.

|

|

|

|---|---|---|

|

|

|

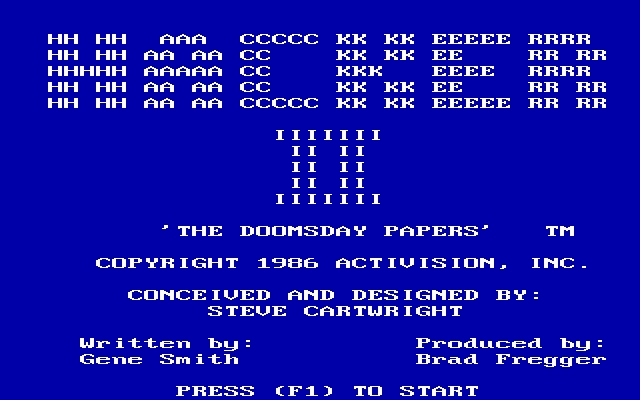

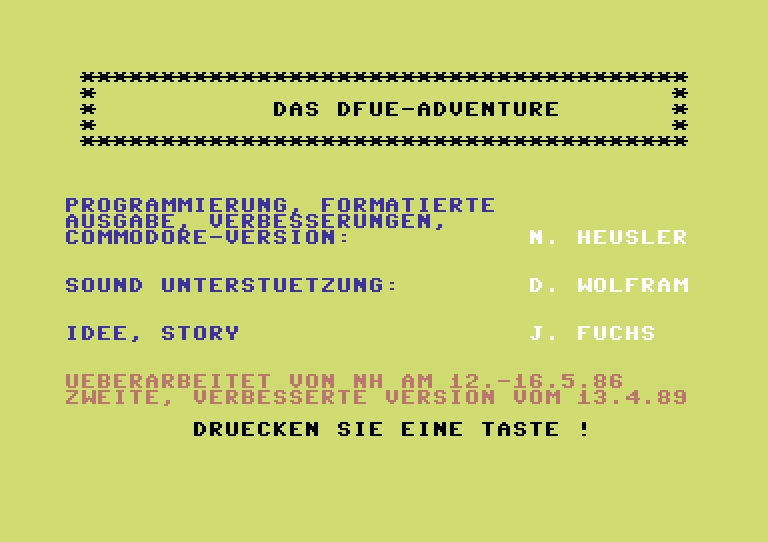

Abb. 5: Hackerspiele Hacker (1985, Activision) (a), Hacker II – The Doomsday Papers (1986, Activision) (b), Computer War (1984, Thorn Emi) (c), Impossible Mission (1984, Epyx) (d), Neuromancer (1988, Electronic Arts) (e) und Das DFÜ-Adventure (1989, Markt & Technik Verlag) (f)

Die Motivation hinter solchen Spielen steht quasi den oben erwähnten „immersiven“ Computerspielen, die sich die Spielfigur einverleiben, entgegen. Ging es dort um das Durchleben eines technofuturistischen Albtraums, ist hier die Emanzipation des Users über seine Maschine das Thema. Spiele wie Little Computer People geben vor, die Black Box zu öffnen und dem Spieler Wissen und damit Macht über die Technologie zurück zu erstatten. Das zeigt sich besonders in Spielen wie Hacker (1985, Activision), Hacker II – The Doomsday Papers (1986, Activision), Computer War (1984, Thorn Emi), Impossible Mission (1984, Epyx) oder Neuromancer (1988, Electronic Arts), in denen es ein Teil des Spiels ist, Computer zu „hacken“ – also in geschützte Bereiche ihrer Software einzudringen. Eine etwas domestizierte Variante dieser Spiele findet sich im C64-Textadventure Das DFÜ-Adventure (1989, Markt & Technik Verlag), in dem der Spieler mit Hilfe eines literarisch beschriebenen Computer-Modem-Verbundes und eines ebensolchen Telefonnetzes einen Kriminalfall lösen muss.

Die Faszination dieses Motivs lässt sich vor allem vor dem zeithistorischen Hintergrund nachvollziehen: Computer wurden von Privatnutzern ab Mitte der 1980er-Jahre zusehends auch als Kommunikationsinstrumente genutzt, mit denen diese per Modem und Datenfernübertragung in den Telefonnetzen unterwegs waren. „Schwarze Schafe“, die diese Technologien für kriminelle Zwecke missbrauchen oder fahrlässig Schäden in fremden Systemen verursachen, aber auch Filme, wie War Games (USA 1985), in denen sorgloses Hacking beinahe einen Atomkrieg provoziert, sorgten für die Mystifizierung des Hacker-Bildes in der Öffentlichkeit. Diese Hacker-Spiele heute zu spielen, bedeutet nicht nur, die historischen Abenteuer und ihre technischen Dispositive nostalgisch zu erinnern, sondern ihren zeithistorischen Kontext als Spielambiente zu „reinstallieren“, der in den Themen, Motiven und vor allem dem Gameplay der Spiele konserviert ist. Aber nicht erst das spielerische Aufrufen historischer Kontexte, sondern bereits das Spielen historischer Spiele „aktualisiert“ Geschichte, wie sich zeigen wird.

1.4 Sind wir noch im Spiel?

In der letzten Kategorie wurden einige der Spiele im Spiel mit den Spielen, in denen sie implementiert sind, durch Auflösung des narrativen Rahmens zur Deckung gebracht: Das visuell sichtbare technische Dispositiv Computer „verschwindet“, indem es sich als der jeweilige Computer ausgibt, auf dem das „Computer-Spiel“ gespielt wird. Aus diesem Grund ließen sich Spiele wie Hacker oder Das DFÜ-Adventure durchaus auch als „Emulatoren“ bezeichnen, wenngleich die emulierten Computersysteme dabei rein fiktional und die Möglichkeiten der Interaktivität beschränkt bleiben. Bevor wir diesen Typus einer weiteren Eskalation unterziehen, scheint es sinnvoll, (räumlich) noch einmal einen Schritt zurück zu gehen und den Computer als abgebildeten Apparat noch einmal in den Fokus zu nehmen.

|

|

|---|

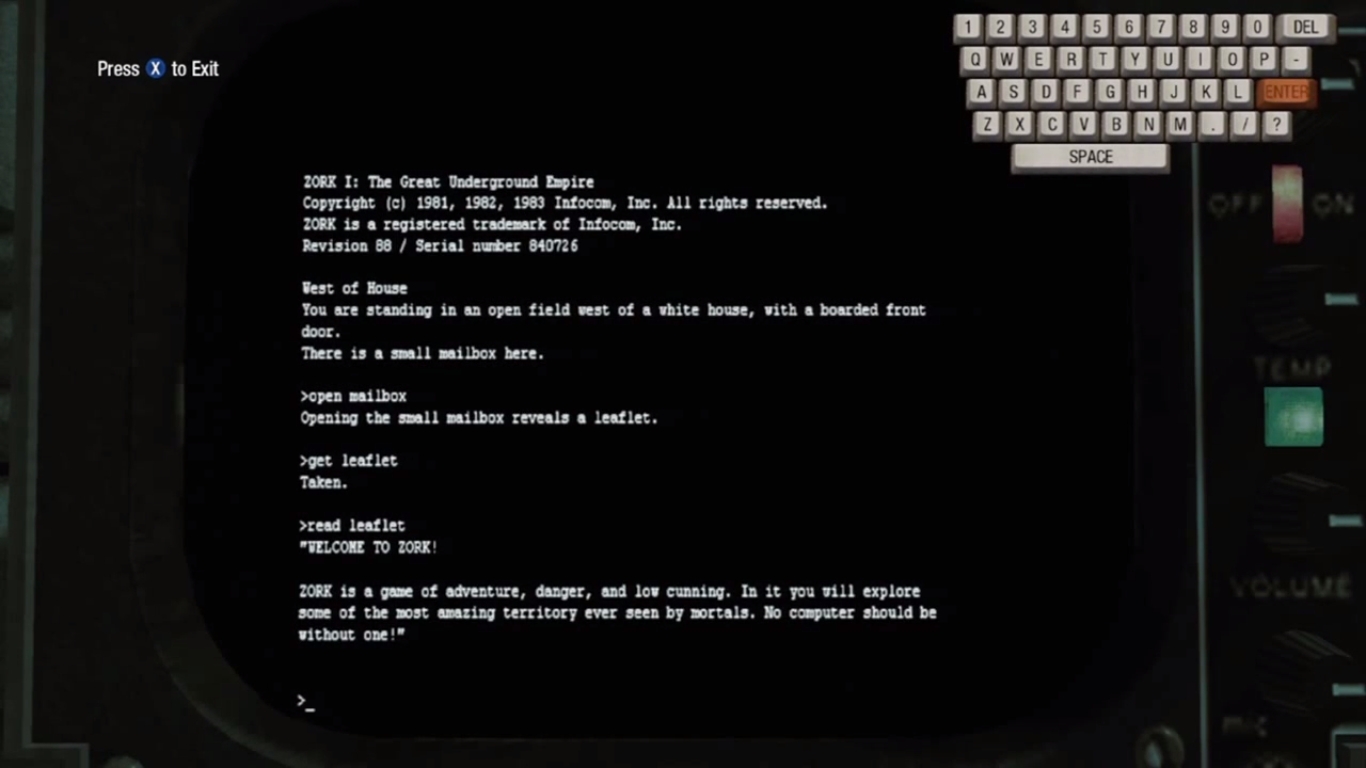

Abb. 6: Zork (1980, Infocom) im Spiel Call of Duty – Black Ops (2010, Activision)

Die bekannteste und spektakulärste 14 Form des Computerspiels im Computerspiel ist sicherlich die Implementierung spielbarer Systeme innerhalb von Computerspielen. Haben die Computer in Little Computer People und Impossible Mission bereits Funktionen innerhalb des Spielplots erfüllt, sind dabei aber bloße Behauptungen von Operativität geblieben, so soll nun eine Auswahl an Titeln vorgestellt werden, bei denen innerhalb ihrer Spielplots tatsächlich andere, operative Systeme (zumeist Computerspiele) für den Spieler nutzbar sind. Zuletzt hat in dieser Hinsicht die Implementierung des Textadventures Zork (1980, Infocom) im Spiel Call of Duty – Black Ops (2010, Activision) Aufmerksamkeit erregt: Die Spielfigur kann an einem Computer über die Terminal-Schnittstelle den Befehl „ZORK“ eingeben und dann das komplette Textadventure spielen. Um den Spieler daran zu erinnern, dass er ein Spiel im Spiel spielt, rahmt der der Monitor des fiktiven Computers die Ausgabe des Textadventures. Zudem ist eine virtuelle Tastatur eingeblendet und hin und wieder fliegen Staubflocken durch das Blickfeld.

|

|

|---|

Abb. 7: Maniac Mansion (1987, Lucasfilm Games) (a) in Day of the Tentacle (1993, LucasArts) (b)

Ein weiteres bekanntes Beispiel ist das Spiel Day of the Tentacle (1993, LucasArts), in welchem sich in einem Raum ein Computer befindet, der, wenn die Spielfigur ihn benutzt, anbietet, das Spiel Maniac Mansion (1987, Lucasfilm Games) zu laden. Wählt man diese Option, kann man den Vorgänger von „Day of the Tentacle“ spielen. Ähnliche Spiel-im-Spiel-Kombinationen sind Legion – nur um zwei weitere Beispiele zu nennen: Das Spiel Legend of the Mystical Ninja (1991, Konami) bietet in einem Raum namens „Game Center“ die Möglichkeit, das Shooter-Spiel Gradius (1985, Konami) zu spielen und innerhalb des 3D-Shooters Gloom (1995, Black Magic Software) lässt sich das 2D-Ballerspiel Underkill (fiktiv) aufrufen und spielen.

|

|

|---|

Abb. 8: Spiele im Spiel: Legend of the Mystical Ninja (1991, Konami) (a) mit Gradius (1985, Konami) und Gloom (1995, Black Magic Software) mit Underkill (fiktiv) (b)

Während Day of the Tentacle und Legend of the Mystical Ninja beim Aufruf der in ihnen enthaltenen Spiele optisch weitgehend „ausgeblendet“ werden, bleiben sowohl das grafische Framing als auch die Steuerung von Gloom aktiv, während der Spieler (vermittelt durch die Spielfigur) Underkill spielt. Auch die Darstellungen von Technik und Störungen in Call of Duty – Black Ops erinnern den Spieler permanent daran, dass er ein Spiel im Spiel spielt. Wie bei Mise-en-Abyme-Ästhetiken anderer Medien bewirkt das Zeigen des Rahmens auch hier durch die Verminderung der Authentizität des Spiels im Spiel einen höheren Grad an Authentizität des Rahmenspiels: Durch Mitinszenierung der Technik im Sinne einer dissimulatio artis erscheint das Host Game weniger fiktional, wenn darin ein Guest Game (zumal ein auch außerhalb des Host Games existentes) und dessen technisches Framing dargestellt werden. Während man innerhalb kunsttheoretischer Betrachtungen solche Effekte als Authentisierungsästhetiken 15 interpretieren könnte, möchte ich vorschlagen, die (Mit)Inszenierung von Technik im Sinne der Medienarchäologie als Entbergung ihrer Vorhandenheit 16 zu werten. Überall dort, wo das Werkzeug sichtbar wird, fordert es zur Auseinandersetzung mit sich auf. Insofern möchte ich das folgende Spiel-im-Spiel in dieser Kategorie einer genaueren Betrachtung unterziehen.

1.5 »Ah, my beloved VCS!«

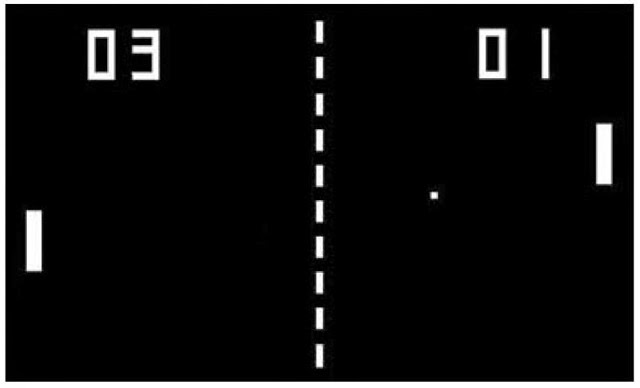

Im Jahr 2015 ist ein weiteres Spinoff der Maniac Mansion/Day of the Tentacle-Spielreihe für den C64 erschienen: Caren and the Tangled Tentacle (2015, Prior Art). Das Adventure zeigt die Spielszenerie aus der Perspektive eines Theater-Zuschauers (nebst blickverstellender Objekte im Bildvordergrund). Am unteren Bildrand befinden sich Anzeigen für das Inventar und die Aktionsaufrufe. Man steuert die Spielfigur Caren durch verschiedene Räume und Szenerien, um Gegenstände einzusammeln, Informationen zu finden und Rätsel zu lösen. Im Wohnzimmer von Carens Haus steht ein Fernsehgerät und darunter eine Spielkonsole – ein Atari VCS, wie man durch Anklicken des Gerätes erfährt. Um die Konsole in Betrieb zu nehmen, benötigt man einen virtuellen Joystick und ein ebensolches Spielmodul, die man beide zunächst suchen muss. Sind sie schließlich im Inventar, lässt sich „a quick 5 point game“ spielen – und zwar Pong. Dabei stellt sich die Spielfigur Caren in Rückansicht zum Spieler neben dem Fernseher und der Spieler steuert nun den rechten Pong-Schläger des Spiels. Sobald die 5 Punkte erzielt sind, schaltet Caren die Konsole wieder ab und eine Credit-Angabe „This version was [made] by Andreas Varga“ zeigt sich am oberen Bildschirmrand.

Abb. 9: Pong in Caren and the Tangled Tentacle

Wie die zahlreichen Bildmotiv-Anspielungen in Day of the Tentacle, die auf den Vorgänger Maniac Mansion (und andere Lucas-Produkte verweisen 17) ), finden sich auch in Caren and the Tangled Tentacle Hinweise auf die Vorgängerteile. In der Literatur stellen solche Allusionen, Referenzen und Zitate immer auch diskursive „Zeitmaschinen“ dar, die Vergangenes vergegenwärtigen, indem sie es aus dem Archiv der Literaturgeschichte an die Oberfläche der aktuellen Rezeption holen, es sozusagen „herbeizitieren“ und seine jeweiligen Narrative als Kürzel in die aktuelle Erzählung montieren. 18

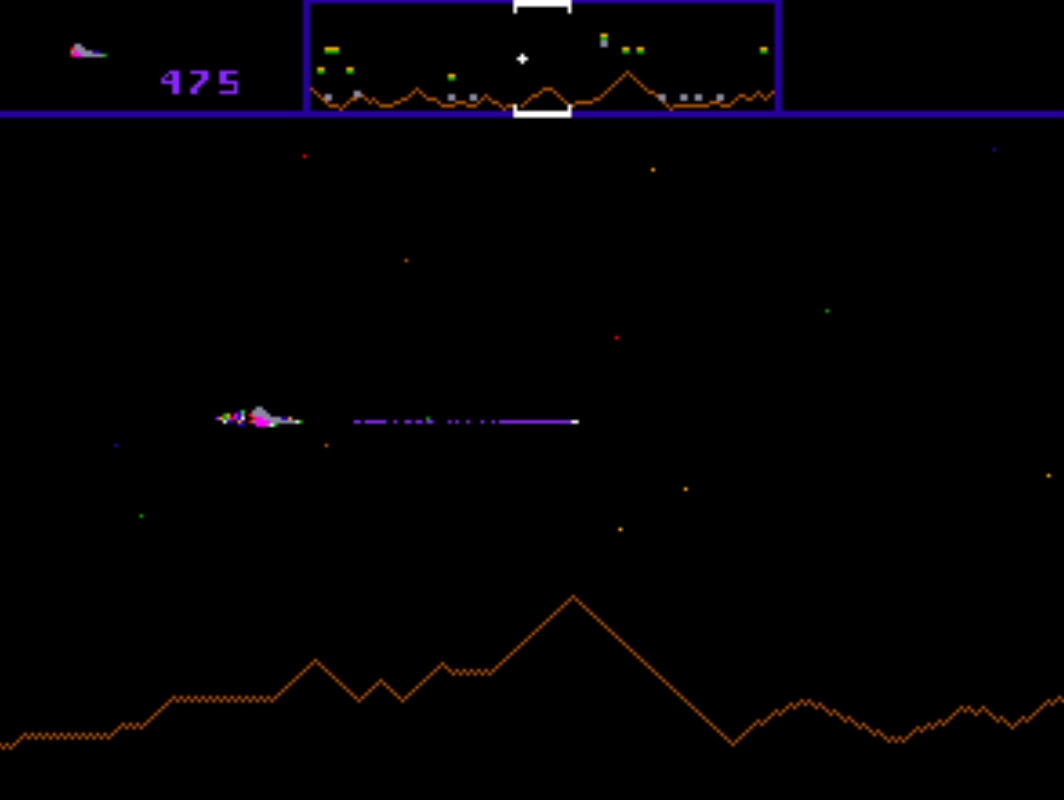

Im Fall von zitierten Computerspielen verhält es sich ähnlich – und in bestimmter Hinsicht doch ganz anders. Hier werden die computerspielhistorischen Zitate als Reminiszenzen „eingespielt“, die den erzählerischen Kosmos komplexer gestalten – das funktioniert selbst bei einem fiktiven „Spiel im Spiel“ wie Underkill, weil es mit seiner pixeligen Ästhetik die vorherige Generation der Computerspiele reinszeniert und weil es zum anderen ja tatsächlich ein spielbares Spiel ist. Underkill ist ein Computerspiel aus der „alternativen Computerspielhistorie“ der Gloom-Welt, die zwar außerhalb von Gloom nie existiert hat, aber durchaus existiert haben könnte: Underkill alludiert bekannte historische Sidescrolling-Shooter (Defender [1981, Williams Electronics], Scramble [1981, Konami], Parsec [1982, Texas Instruments] usw.) und besitzt damit einen anderen Status als zum Beispiel die fiktiven, nicht-existierenden Referenzobjekte, die der Erzähler am Beginn des Romans Der Name der Rose aufzählt, um seine nachfolgende Erzählung damit zu authentisieren. 19 Während diese Quellen für den Leser nicht nachvollziehbar sind, 20 , ist Underkill für den Spieler von Gloom tatsächlich spielbar.

|

|

|---|---|

|

|

Abb. 10: Das fiktive Underkill (a) zitiert die Computerspielgeschichte: Defender (1981, Williams Electronics ) (b), Scramble (1981, Konami) (c), Parsec (1982, Texas Instruments) (d)

Ähnlich verhält es sich mit Pong in Caren and the Tangled Tentacle. Pong (1972, Atari) war, nachdem Atari für „Computer Space“ kaum jemanden begeistern konnte, der erste Erfolgstitel der Firma. Um das Spiel, seine Entstehung und seinen Erfolg ranken sich zahlreiche Mythen. Pong war, wie Computer Space, kein Computerspiel, sondern ebenfalls ein aus TTL-Bausteinen aufgebautes „festverdrahtetes“ elektronisches Spiel. Weil dieser TTL-Aufbau wesentlich einfacher als der von Computer Space war, konnten in Pong nur menschliche Spieler gegeneinander antreten. Für eine gegnerische Spiel-KI fehlte der Computer. Nachdem Atari die Pong-Logik 1975 auf einen IC 21 reduziert hatte, fand das Spiel aus den Arcade-Hallen Eingang in die privaten Wohn- und Kinderzimmer. 22 Für das VCS von Atari, das zwei Jahre später erschien, hat es Pong als solitäres Cartridge allerdings nie gegeben, weil es für das VCS (Video Computer System) allzu simpel gewesen wäre, um es als dediziertes Spiel verkaufen zu können. Pong war jedoch innerhalb der Spielsammlung Video Olympics (1977, Atari) zeitgleich mit der Konsole selbst auf den Markt gekommen.

Das Pong in Video Olympics war Ende 1975 von Joe Decuir zunächst als Testsoftware für die Atari VCS programmiert worden. Eine Vorlage hatte er dafür nicht; Ataris Pong war bis dahin nie als Software realisiert worden. Daher musste Decuir das Hardware-Spiel in Software emulieren – also seine Ein- und Ausgaben so nahe an denen des Originals ausrichten, wie es das Hostsystem zuließ. Die technischen Spezifikationen der Atari VCS erlaubten eine adäquate Emulation des Spiels und ermöglichten überdies noch Erweiterungen: den Einsatz von Farbe, differenzierteren Sounds und einem Computer-Gegner. Ein ästhetischer Vergleich der Caren-Version von Pong mit dem Original und der Version aus Video Olympics zeigt, dass im Caren-Pong Aspekte beider Versionen zu finden sind: Vom Original wurden die fest definierten Sounds, von der Video-Olympics-Version die braune Hintergrundfarbe übernommen. Wie im Original sind die Schläger, die Punkteanzeige und Spielfeldlinien einfarbig, aber anders als dort sind diese nicht weiß, sondern gelblich gefärbt, wohl um das „Alter“ des zitierten Spiels mittels Sepia-Effekt zu unterstreichen. Auch die Punkteanzeige selbst erinnert in ihrer grafischen Gestaltung eher an das Original als an die VCS-Version.

|

|

|

|---|

Abb. 11: Die Oberflächen von Pong: Home Pong (a), Video Olympics (b), Caren and the Tangled Tentacle (c)

Diese oberflächlichen Vergleiche der drei Pong-Versionen ließen sich noch durch die Betrachtung des Gameplay, der Steuerung, dem Vorhandensein oder Fehlen einer Gegner-KI und anderer Aspekte flankieren. Ergiebiger wird der Vergleich aber auf der Unterfläche, der Ebene der Schaltungen und Codes – und der Gegenüberstellung der Funktionen der „Pong“-Platine und der MOS-6507-Version (Atari VCS) mit der MOS-6510-Version (C64). 23 Hier zeigt sich eine Rezeption historischer Quellen ganz anderer Art, aus der sich sowohl Überlegungen der Programmierer zur Realisierung von spezifischen Pong-Algorithmen als auch Fortschritte in der Beherrschung der Ziel-Hardware herauslesen lassen. Eine solche Analyse geriete umso ergiebiger, zöge man weitere Pong-Varianten zu ihr hinzu: 2009 ist für die Atari VCS das Spiel RAM Pong (2009, Thomas Jentsch) 24 erschienen, das die bislang höchste Eskalationsstufe in der Hardware-Beherrschung des VCS darstellt: Das Spiel benötigt keinen ROM-Speicherplatz mehr, sondern ist so platzsparend programmiert, dass es im (eigentlich für die Zwischenspeicherung von Programm-Variablen reservierten!) 127 Byte großen RAM der Spielkonsole Platz findet und ausgeführt werden kann. Eine der aktuellsten Pong-Versionen stellt das kürzlich für den C64 vorgestellte Pong Clone 2017 (2017, Genesis Project) dar, das in verschiedenen „Preview“-Fassungen abrufbar ist. Der Vorteil dieses öffentlichen Versionings ist, dass man den Entstehungsprozess auf der Code-Ebene begleiten und dabei zum Beispiel das Hinzufügen von Sound (von „Preview 1“ 25 zu „Preview 2“ 26) ) verfolgen kann, das die ganz ähnliche Genese der Sound-Applikation auf dem Original-Pong-Baord beschreitet. 27

2. Computer spielen Computer

Dieser letzte Typus von „Computer(spiele)n in Computerspielen“ zeigt eine Eigenart des Mediums Computer, die ihn am allerdeutlichsten von anderen Medientechnologien unterscheidet. Wie ich zu Beginn aufgeführt habe, besitzen mediale Verschachtelungen eine lange Tradition und weisen für jedes Medium eigene ästhetische Formen auf, mit denen die Inframierung des Fremdmediums zu unterschiedlichen Zwecken mal akzentuiert, mal verschleiert wird. Trotz aller Grenzverwischungen bleibt das dargestellte Medium in Hinblick auf seine „Medialität“ jedoch stets unterkomplex gegenüber dem es darstellenden Medium: Ein im Radio zu hörendes Radio lässt sich vom Zuhörer nicht wie ein Radio benutzen; ein im Roman zitierter Fremdtext lässt den Leser die materiellen Möglichkeiten des Original-Papiers vermissen; ein im Kino dargestelltes Kino bleibt bloß ein auf seine Audiovisualität hin reduziertes, perspektivisches Bild eines Kinos – ganz ähnlich den unter 1.1 aufgeführten Computerdarstellungen in Computerspielen.

Wenn aber Computer Computer inframieren, ändert sich dies: Aufgrund der Tatsache, dass Computer (im Kollektivsingular) „bloß“ Modelle sind, die zuvorderst nicht aus Hardware oder Software bestehen, sondern aus ihrer Theorie hervorgegangen sind 28 , lassen sie sich mit Hilfe von Computern andere Computer gleich großer Komplexität simulieren. Die Theorie unterscheidet hierfür unterschiedliche Klassen von Komplexität, die sich danach kategorisieren lassen, welche Art von Sprachen solche Automaten „verstehen“ können. Von diesem Vermögen hängen die technischen Spezifikationen des jeweiligen Automaten ab: Ob er einen Speicher besitzt und wie er auf diesen zugreifen kann, ob es ihm möglich ist, bestimmte Funktionen (wie bedingte Sprünge oder Schleifen) zu realisieren und ob er Daten nur lesen kann oder ob er sie auch schreiben und verändern kann. Während die niedrigste Komplexitätsstufe, die so genannten Finite State Machines (Zustandsautomaten) keinen Speicher besitzen und ein vorgefertigtes Programm immer nur linear und Schritt für Schritt bis zum Ende abarbeiten können, verfügen die komplexesten Automaten, die universellen Turing-Maschinen, über prinzipiell unendlich viel Speicher und die Möglichkeit, ihre Programme zu modifizieren, um so die komplexesten Sprachen „verstehen“ zu können. Deshalb kann jede Turingmaschine nicht nur Maschinen geringerer Komplexität, sondern auch andere Turingmaschinen simulieren. 29

2.1 Gleichzeitiges nebeneinander spielen

Die Möglichkeit, einen Computer in einem Computer abzubilden, ist damit bereits die Konsequenz des Computers als technischer Realisierung einer universellen Turingmaschine, denn diese Universalität resultiert aus der Programmierbarkeit von Computern. Ein (eingeschalteter 30 ) Computer, der kein Programm ausführt ist so lange im „Zustand der Universalität“, bis er durch die Ausführung eines Programms zu einer speziellen Turingmaschine wird. Ein Computer, der ein Spiel wie „Pong“ ausführt, ist in diesem Moment ein Pong-Automat. Während das Spiel läuft, kann man ihm weder Rechenaufgaben stellen noch ein anderes Programm auf ihm laufen lassen. Diese Aussage scheint im Widerspruch zu unserer alltäglichen Erfahrung im Umgang mit Computern zu stehen: Lassen wir nicht stets mehrere Programme nebeneinander laufen (Mailprogramm, Browser, Textverarbeitung, ...)? Und selbst, wenn wir den Computer nur ein einziges Programm – etwa ein Computerspiel – ausführen lassen, sind einige Grundfunktionen (Reset-Möglichkeiten, Abruf der Uhrzeit, Darstellung des Mauszeigers, …) des Computers dann nicht dennoch immer präsent?

Die Antwort auf diese Frage hängt ganz davon ab, von welcher Seite aus man das Problem (und den Computer) betrachtet: Für den Nutzer zeigen sich diese Funktionen tatsächlich gleichzeitig und kopräsent. „Während“ ich diesen Text schreibe, läuft die Uhrzeit in der Menüleiste weiter und mein E-Mail-Programm fragt in regelmäßigen Abständen den Mailserver ab. Dass dies möglich ist, wird durch die große Geschwindigkeit, mit der Computer Rechenprozesse ausführen und zwischen verschiedenen Programmen/Programmteilen hin und her wechseln können, ermöglicht. Dahinter steckt eine kluge Organisation der „Tasks“ durch das Betriebssystem, das alle vom Nutzer aufgerufenen Programme und Prozesse sowie die permanent laufenden Systemprozesse verwaltet, ihnen Ausführungszeiten zuteilt und darauf achtet, dass sie sich nicht gegenseitig negativ beeinflussen. Erst das Betriebssystem sorgt dafür, dass der Computer multitaskingfähig ist. Die Priorisierung der Prozessabläufe bestimmt es entweder auf Basis interner Faktoren (etwa, welche Applikation vom User gerade benutzt wird und welche „im Hintergrund“ läuft) oder auf Basis von Interrupts – Unterbrechungssignalen, die die aktuelle Programmausführung aufgrund bestimmter Ereignisse unterbrechen und später wieder fortsetzen. (Die Bewegung der Maus sorgt für einen solchen Interrupt, der verschiedene Routinen zur Bewegung des Mauszeigers, Abfrage von Klick-Ereignissen usw. aufruft.)

Von dieser Warte aus betrachtet wird die Inframierung von Computerspielen in Computerspielen also bloß als ästhetischer Schein „entzaubert“: Denn damit in einem Computerspiel ein zweites Computerspiel aufgerufen werden kann, ist kein Zugriff auf die Multitasking-Funktionen des Betriebssystems notwendig. 31 Implementierungen wie Pong in Caren and the Tangled Tentacle, Underkill in Gloom oder Zork in Call of Duty – Black Ops sind schlicht als Subroutinen im eigentlichen Spiel-Programm angelegt, die nachgeladen und aufgerufen werden, sobald der Spieler vom Spiel ins „Spiel im Spiel“ wechselt. Dann wird der Spielverlauf des Host Games pausiert und Computer und Spieler können sich ganz dem Guest Game widmen. Insbesondere bei den historischen Systemen (wie dem C64), die noch über keine standardmäßig installierten Multitasking-Betriebssysteme verfügen, sind solche Wechsel vom Spiel zum „Spiel im Spiel“ also lediglich ein Wechsel von einem Spiel zu einem anderen Spiel. Die vermeintliche Verschachtelung wird allein über den ästhetischen Effekt (Rahmungen, Wechsel von Grafikauflösungen, etc.) evoziert.

2.2 Dissimulationen in Simulationen

Und dennoch zeigt sich in solchen Inframierungs-Ästhetiken oft ein Komplexitätsunterschied zwischen Host- und Guest-Game, um uns eine wirkliche Verschachtelung vorzugaukeln: Die markanten ästhetischen Unterschiede zwischen Guest und Host Game sollen als Indikatoren für die Art von Spielen, die sich innerhalb anderer Spiele aufrufen lassen, gesehen werden: Die hier vorgestellten Guest Games besitzen meist eine geringere Grafik-Auflösung, weniger Soundeffekte, eine simplere Steuerung und vor allem eine geringere Spielkomplexität. Dies lässt sich deutlich am Vergleich Caren and the Tangled Tentacles mit dem darin aufgerufenen Pong ersehen. Der Grund hierfür liegt zunächst in einer ästhetischen Entscheidung: Damit das Guest Game als solches gegenüber dem Host Game erkennbar bleibt, muss es simpler erscheinen. Damit lässt sich zudem auch ein historischer Abstand zwischen Host Game und Guest Game markieren – dies zeigt sich selbst bei Spielen wie Underkill, die gar keine historische Vorlage besitzen.

Die Beschränkung ist aber nur oberflächlich betrachtet ein reiner Dissimulationseffekt (die Vortäuschung etwas nicht zu sein, was es doch eigentlich ist): Wenn Zork innerhalb von Call of Duty – Black Ops auf der PlayStation 3 aufgerufen wird, dann wird nicht das historische Zork (das für Intels 8080-CPU programmiert wurde) gestartet, sondern eine PS3-Adaption von Zork, die wesentlich „besser“ aussehen könnte, wenn die Programmierer es gewollt hätten. Diese Evokation von geringerer Komplexität des Guest Games gegenüber dem Host Game lässt sich auf der Ebene der theoretischen Informatik kaum begründen.

Von dort aus gibt es nicht einmal in der entgegen gesetzten Richtung eine Schranke: Jedes Computerspiel ist die Realisierung einer speziellen Turingmaschine und kann deshalb prinzipiell von jeder universellen Turingmaschine simuliert werden. Konkret heißt dies: Das Maniac-Mansion-Spiel innerhalb Day of the Tentacle auf dem Amiga muss nicht notwendigerweise wie die C64-Version von Maniac Mansion aussehen. Es könnte praktisch sogar genauso gut wie sein Host Game aussehen. Die internen Prozesse, die während der Ausführung eines Computerspiel-Codes ablaufen, sind auf der untersten Ebene (der Automatentheorie) stets von allen universellen Turingmaschinen ausführbar. Es spricht also rein theoretisch nicht einmal etwas dagegen, ein Spiel wie Call of Duty – Black Ops auf einem C64 zu implementieren 32 (natürlich auch mitsamt Zork-Minigame). Grenzen hierfür setzt allein die technische Realität des jeweiligen Systems: die Geschwindigkeit, Grafik- und Soundfähigkeiten sowie die Art der Schnittstellen.

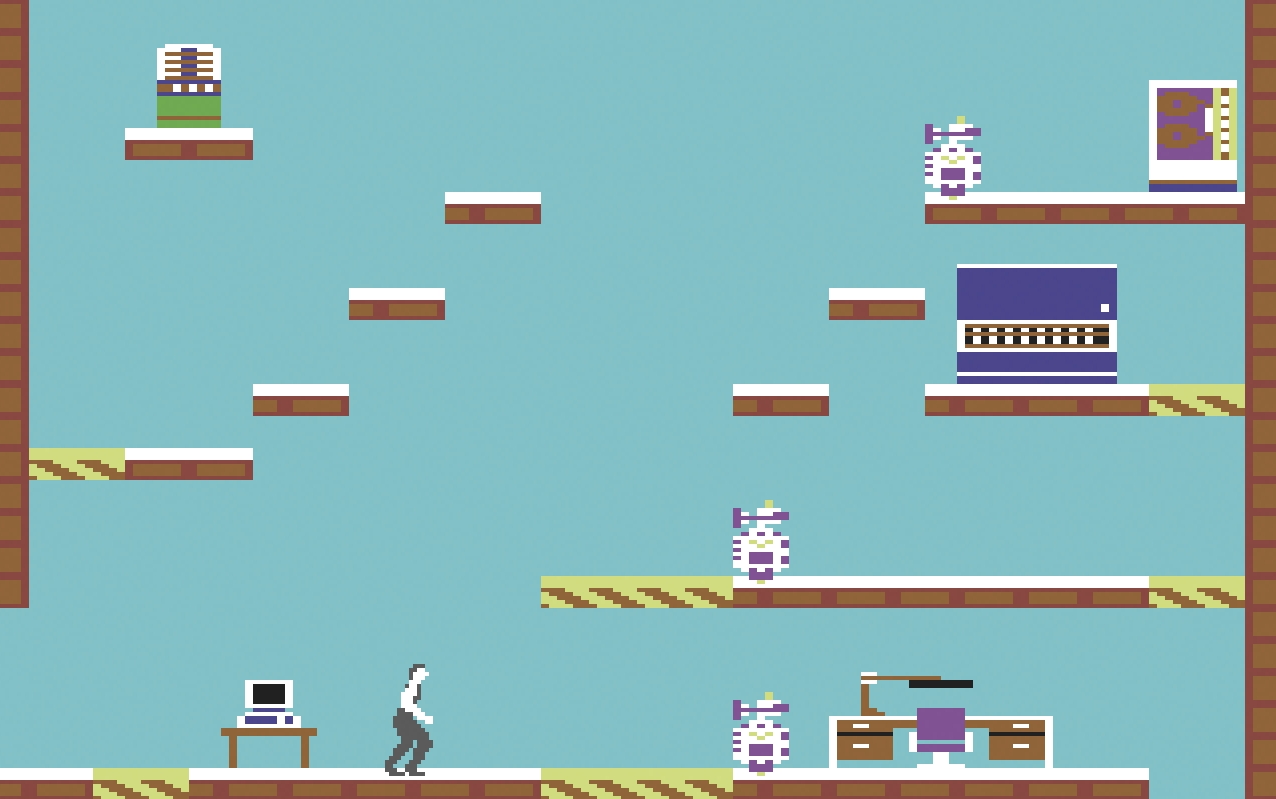

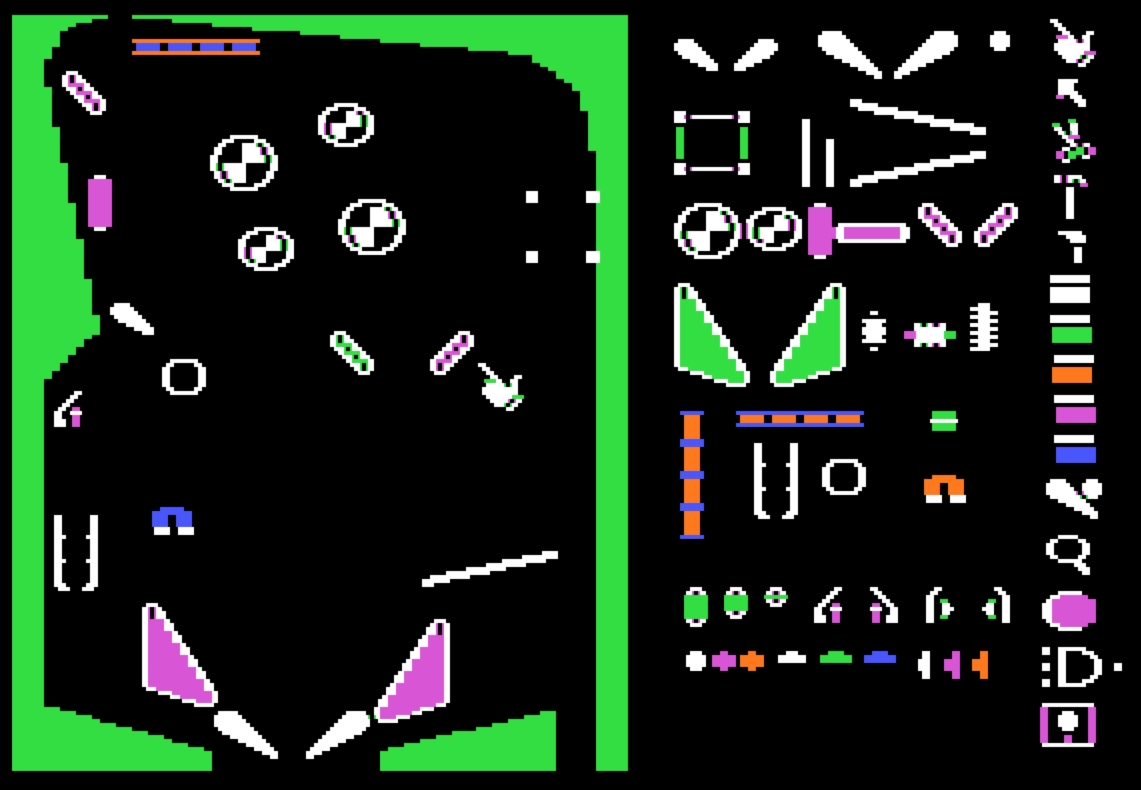

3. Computer spielen

Eine Möglichkeit, den realen Begrenzungen einer technisch implementierten speziellen Turingmaschine zu entkommen, wäre ein Spiel, bei dem der Spielinhalt die Programmierung eines Computers ist. Mitte der 1980er-Jahre sind für verschiedene Homecomputer so genannte „Spieleentwicklungskits“ (Game Construction Kit) 33 erschienen: Programme, die es dem Nutzer leicht ermöglichen, eigene Spiele zu entwickeln. Zumeist sind hierfür nicht einmal Kenntnisse einer Programmiersprache vonnöten. Diese Vereinfachung wird allerdings mit einer wesentlichen Beschränkung erkauft: Ein Construction Kit ist in seinen Möglichkeiten begrenzt; oft ist sogar nur für eine Art von Spiel(entwicklung) nutzbar: Shoot ’em up Construction Kit (1987, Palace Software), Pinball Construction Kit (1983, Electronic Arts), Dungeon Maker (1987, Ubisoft) und so weiter verdeutlichen dies bereits in ihren Titel. 34 Diese Construction Kits erfüllen die Anforderungen an die Programmierung einer universellen Turingmaschine nicht, weil sich mit ihnen nur eine bestimmte Art von Programmen realisieren lassen. Von freier Programmierbarkeit kann hierbei ebensowenig die Rede sein, wie vom vollständigen Hardwarezugriff über die Sprache – auch wenn die Construction Kits die Entwürfe schließlich in Maschinenspracheprogramme übersetzten und als ausführbare Programme auf Diskette abspeicherten.

|

|

|---|

Abb. 12: Shoot ’em up Construction Kit (1987, Palace Software) (a) und Pinball Construction Kit (1983, Electronic Arts) (b)

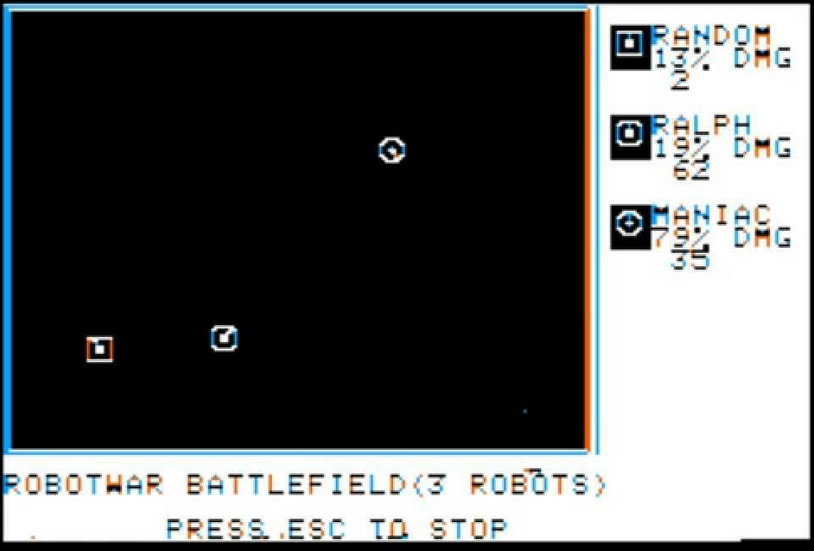

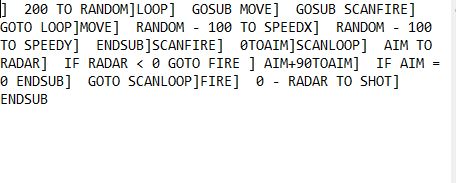

Aber auch für diese Kategorie von Spielen gibt es Beispiele, die wesentlich komplexer angelegt sind – und dabei die Grenze zwischen dem, was traditionell als Computerspiel und was als Computerprogrammierung verstanden wird, verwischen: Programming Games. 35 Im Programming Game Robot War (1981, Muse Software) für den Apple II können mehrere Spieler Roboter in einer Arena gegeneinander kämpfen lassen. Diese müssen zuvor programmiert werden – in einer BASIC-ähnlichen, turingvollständigen 36 Sprache. Mit ihr lassen sich alle Funktionen der Spielroboter aufrufen – nicht jedoch alle Funktionen des Apple II, wodurch die Einkapselung als Spiel im Spiel besonders deutlich wird.

|

|

|

|---|

Abb. 13: Robot War (1981, Muse Software) – Titelscreen (a), Arena (b), Beispielcode (c) 37

Mit in Abbildung 13 zitierte Beispielcode kann man seinen Roboter mit einer „run-and-gun“-Strategie programmieren, so dass er wahllos um sich schießt, sich dabei zufällig über das Spielfeld bewegt und dabei nach anderen Robotern sucht. 38 Die Programme werden dabei vom Spiel kompiliert: Während der Roboter das Programm ausführt, kann man es nicht ändern. Little Computer People hatte uns hingegen mit einem Interpreter konfrontiert, über den man die Spielfigur auch während ihres „Ablaufs“ mit Befehlen steuern kann. (Eine der Aufgaben des Spielers ist es allerdings, herauszufinden, welche Befehle sie überhaupt akzeptiert – eine Schwierigkeit, die bei Programmiersprachen zumeist 39 nicht existiert.)

|

|

|---|

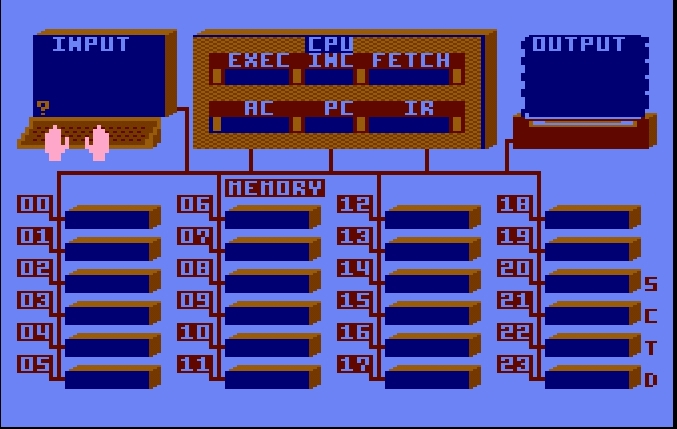

Abb. 14: Simulated Computer (1982, Edu-Soft) (a) und Simulated Computer II (1983, Carousel Software) (b)

Programmierspiele 40 , wie Simulated Computer (1982, Edu-Soft) und Simulated Computer II (1983, Carousel Software) für den Atari-Computer führen das Genre bereits an die Grenze dessen, was traditionell noch als Spiel und schon als Simulation zu verstehen wäre. Im Hinblick auf die eingangs konstatierte Identität von Simulation und Spiel bieten solche Programme einen alternativen Blick auf das, was unter „spielen“ zu verstehen wäre. Aufgabe des Spielers von Simulated Computer ist es, einen virtuellen Computer in einer eigens für diesen konzipierten maschinennahen Programmiersprache zu programmieren. Auch diese Sprache ist turingvollständig, die Grenzen des Systems werden von dessen (virtuellen) Schnittstellen (ein vierzeiliges Input- und ein ebenso kleines Output-Fenster für Text sowie Anzeigen für drei Register und 19 RAM-Speicherzellen) ausgereizt. Anders als bei der Programmierung richtiger Maschinensprache auf dem Atari-Computer kann der Spieler hier gefahrlos (also ohne von Abstürzen und Programmverlusten bedroht zu sein) Programmieren lernen. Das System unterstützt ihn dabei dialogisch: Versteht es ein Kommando nicht oder produziert dieses Kommando einen Fehler, wird das virtuelle Programm unterbrochen und der Nutzer zur Korrektur aufgefordert – ein kooperatives Zwei-Personen-Spiel.

Diese Spieler werden in der Fortsetzung „sichtbar“: Simulated Computer II verfügt nicht nur über vier Speicherzellen mehr als der Vorgänger, sondern zeigt in seiner Grafik den stilisierten Computer sowie zwei Hände, womit das Programmieren hier wie ein Spiel im Spiel erscheint. Der Vorgänger bietet aber schon eine Möglichkeit, das Programmieren als Spiel im Spiel zu interpretieren: Während nämlich Simulated Computer II als kompiliertes Forth 41 -Programm gestartet wird, liegt sein Vorgänger als interpretiertes BASIC-Programm vor. Dieses lässt sich daher nach dem Laden oder während des Ablaufs unterbrechen, um die Software-Unterfläche des simulierten Computers untersuchen, modifizieren und so mit dem technischen Apriori des simulierten Computers selbst spielen zu können. Wahrscheinlich ist diese „Offenheit“ des Spielcodes sogar von den Entwicklern beabsichtigt worden, ist doch das Erlernen von Computerprogrammierung das erklärte Ziel ihres Spiels. Die Programmierung in BASIC stellte zu jener Zeit eine leicht zu meisternde Herausforderung für die kindlichen und jugendlichen Besitzer von Homecomputern (wie dem Atari-Computer) dar. Die Programmiersprache BASIC wurde dabei nach dem „Trial and Error“-Verfahren aus Handbüchern und kommerziellen Programmierlernbüchern autodidaktisch erlernt. Die dabei vorgeschlagenen Programmierprojekte stellten häufig Spielprogramme dar; die BASIC-Dialekte der Heimcomputer waren zumeist von ihrer Befehlsausstattung darauf vorbereitet, leicht kleine Computerspiele damit zu entwickeln. Bücher wie Spielend programmieren lernen 42 unterstützten diese Bemühung und ließen die Programmierung durch Einsatz spezifischer Didaktiken der Gamification selbst als Spiel erscheinen.

|

|

|---|

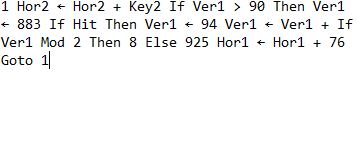

Abb. 15: BASIC Programming (1979, Atari) (a) und der Beispielcode für Pong Spiel (Ohne Ton) (b)

Wie nah BASIC-Programmierung und Computerspiele zu dieser Zeit beieinanderlagen, soll ein abschließendes Beispiel zeigen. Ein sehr frühes Programmierspiel stammt von Warren Robinett: BASIC Programming (1979, Atari). Dabei handelt es sich um ein „Game Program“ (Cover) für die Spielkonsole VCS, mit dem der Nutzer (sehr) kleine BASIC-Programme schreiben kann. Die dafür zu verwendenden Befehle sind teilweise so komplex, dass sich mit ihnen leicht Spiele realisieren lassen. Ein Pong-Spiel 43 kann allein mit sechs BASIC-Zeilen implementiert werden. Da diese BASIC-Programme ausschließlich im 127 Byte großen RAM der Spielkonsole gespeichert und ausgeführt werden, handelt es sich beim Pong Spiel (ohne Ton) im Prinzip um einen direkten Vorläufer vom oben erwähnten RAM Pong für das Atari VCS.

4. Epistemisches Spiel-im-Spiel-Zeug

Die Programmierung von Computern ist nicht notwendigerweise an symbolische Sprachen gebunden. Das zeigen visuelle Programmiersprachen wie Scratch. Reale Turingmaschinen lassen sich ebenso mit LEGO 44 implementieren. Die Idee, Computer, wie sie die theoretische Informatik definiert, aus realen oder virtuellen (zum Beispiel grafischen) einfachsten Elementen zu generieren, ist etwa zeitgleich von Konrad Zuse 45 und John von Neumann 46 entwickelt worden: Zellulare Automaten 47 , die als endlicher Automat selbst eine viel geringere Komplexität als Turingmaschinen besitzen, können dazu genutzt werden. Kombiniert man diese auf bestimmte Weise und bringt sie so zur Interaktion, so lässt sich damit eine Turingmaschine konstruieren. Diese höchste Form komplexer Automaten entsteht dabei emergent aus ihrer einfachsten Form.

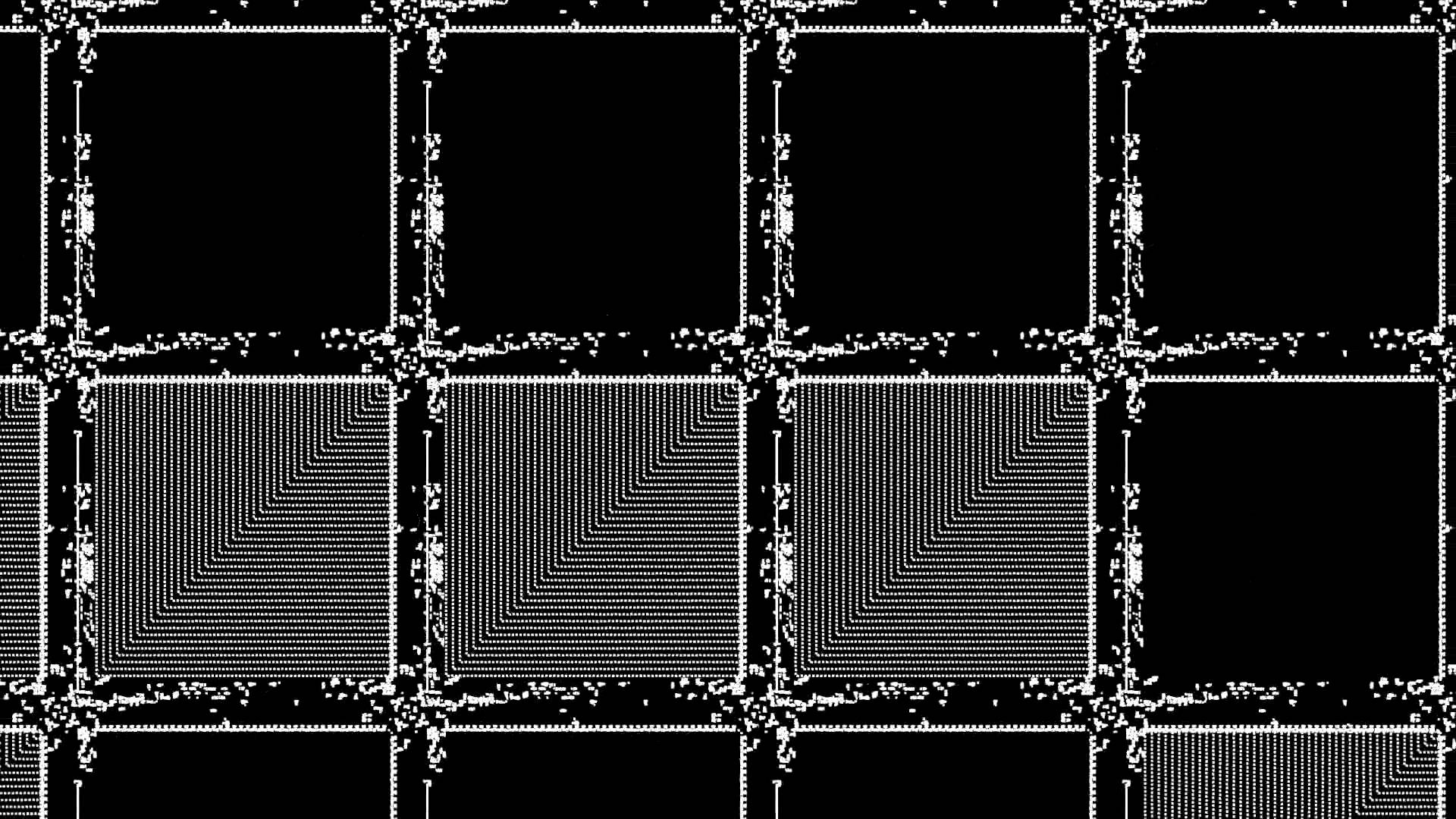

Dies wurde erstmals mit Hilfe des Zellularautomaten Game of Life des britischen Mathematikers John H. Conway Anfang der 1970er-Jahre bewiesen. Die Zellen seines Automaten kennen nur zwei Zustände (tot/lebendig), die sich auf Basis definierter Regeln aus der Anzahl der toten oder lebendigen Nachbarzellen ableiten. Conway wollte nun wissen, ob es mit Hilfe seines „0-Personen-Spiels“ 48 möglich ist, Strukturen zu generieren, die endlos neue Muster hervorbringen. Nachdem er ein Preisgeld ausgeschrieben hatte, meldete sich ein findiger Student vom MIT und präsentierte Conway die gesuchten Elemente. Sie wurden zur Grundlage des Beweises, dass Game of Life als turingvollständige „Sprache“ anzusehen ist. Der praktische Beleg hierfür wurde im Jahre 2000 erbracht 49 , indem aus den Zellen von Game of Life eine operative Turingmaschine konstruiert wurde. Mit Game of Life lässt sich also ein Computermodell implementieren, das alle Funktionen besitzt, die ein Automat benötigt, um alle berechenbare Probleme zu berechnen. Zur Menge dieser Probleme gehört natürlich auch das Game of Life selbst, weshalb es nur eine Frage der Zeit war, bis jemand Game of Life mit Game of Life – als Spiel im Spiel – implementierte. 50

|

|

|

|---|

Abb. 16: Conways Game of Life: Reguläres Spielraster (a), Rendells Turing-Maschine implementiert in Game of Life (b) und Game of Life implementiert in Game of Life (c)

Die einfachen Regeln von Game of Life werden für diese Programmierleistungen so weit transzendiert, dass das ursprüngliche Spiel zunächst hinter seinen emergenten Spielausgaben verschwindet, um dann auf der Meta-Ebene wieder aufzutauchen. Diese Art, mit den Spielregeln selbst zu spielen, um ein Spiel mit dem Spiel zu generieren, stellt eine populäre Form kreativen „Missbrauchs“ von Spielesoftware dar. Für das Konstruktionsspiel Minecraft (2009, Mojang) existieren inzwischen komplette Kompendien zum Bau logischer Gatter, Rechenmaschinen und kleiner Computer. 51 Dass sich damit auch ein Computer konstruieren lässt, der innerhalb von Minecraft zum Beispiel Tetris 52 als Spiel im Spiel implementiert, lässt sich aus dem vorangegangenen schließen.

Abb. 17: Tetris mit Redstones in Minecraft

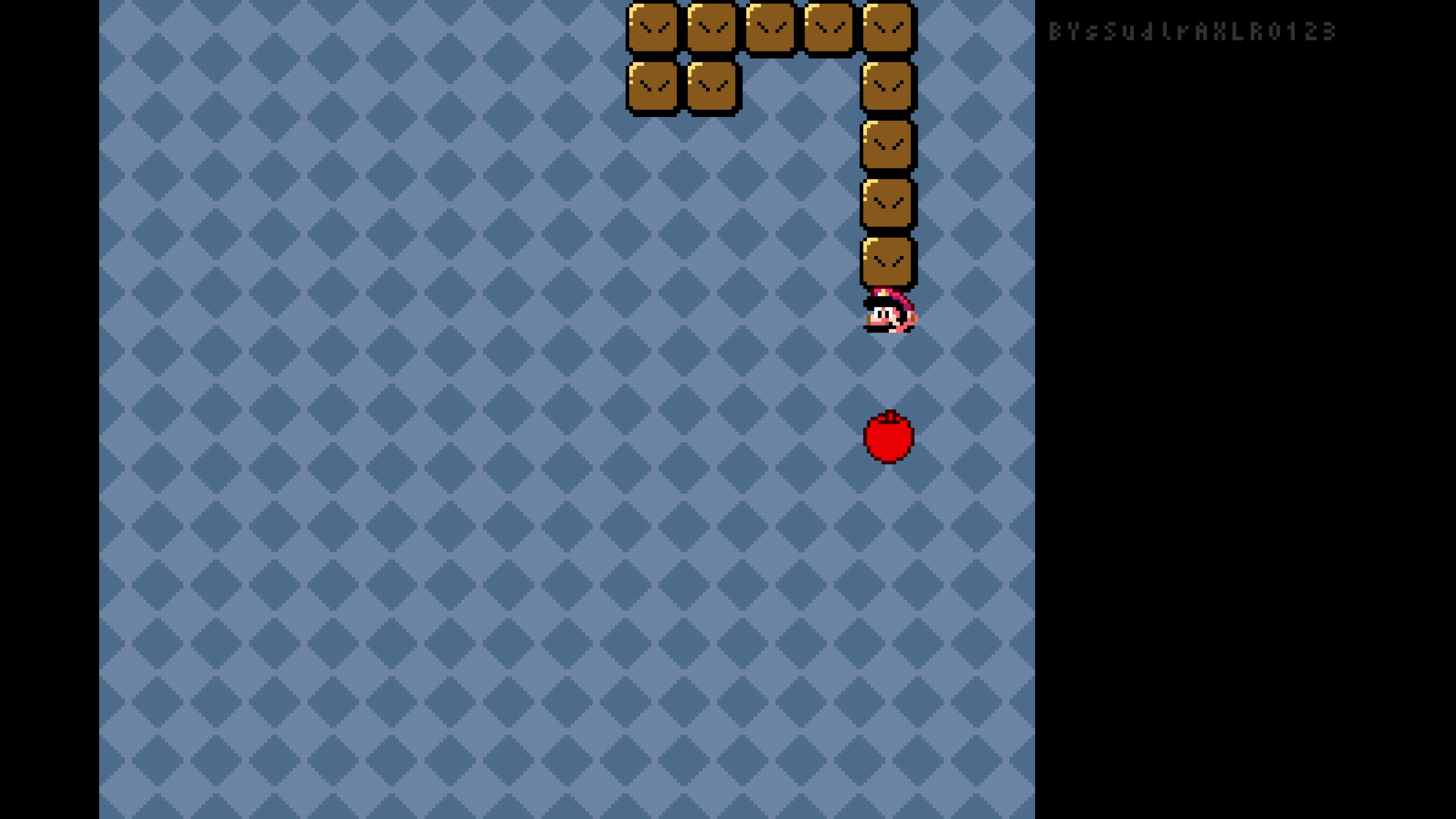

Abb. 18: Snake als In-Game-Hack in Super Mario Bros.

Man könnte solche Konstruktionen bereits als „Hacks“ bezeichnen, wenn Hacking meint, sich das Regelset eines Systems auf kreative Weise zunutze zu machen, um damit eigene Ideen umzusetzen. Die negative Konnotation von „Hacking“ impliziert jedoch auch das „illegale“ Eindringen in Systeme durch die Ausnutzung von Sicherheitslücken und Programmierfehlern. Dass dies ebenfalls als Spiel verstanden werden kann, haben oben Spiele wie „Hacker“ und „Neuromancer“ gezeigt. Doch diese Spiele ließen Hacking nur innerhalb ihrer eigenen Spielregeln zu, womit sie den Begriff zugleich desavouierten. 2014 ist es einem spielenden Hacker (oder hackendem Spieler) jedoch gelungen, ein Spiel über Softwarelücken in ein anderes Spiel zu „injizieren“: Spielt man das Spiel Super Mario Bros. (1985, Nintendo) auf eine bestimmte Weise, so wird durch Registerüberläufe im RAM der Spielkonsole ausführbarer Code abgelegt, der am Ende von Super Mario Bros. aufgerufen wird. Auf diese Weise ist es gelungen, die Codes für die Spiele Snake und Tetris in das Host-Spiel einzuschleusen und am Ende spielbar auszuführen. 53

5. Schluss

Hier schließt sich der Kreis zu den am Beginn vorgestellten Spielen, die andere Spiele enthalten. Der Diskurs hat jedoch eine merkliche Präzession erfahren: Wenn Computer vom Spieler als Realisierung von Automaten gesehen werden und der Umgang mit ihnen selbst als Spiel aufgefasst wird, eskalieren die Begriffe von Computerspiel und Computerspieler. Hieß Computerspielen bis dahin, den unbekannten Pfaden des vorprogrammierten Spielcodes zu folgen, um an seinem Ende angekommen das Spiel „durchgespielt“ zu haben, wurde der Spieler damit selbst zu einem Device an den Anschlüssen des Computers:

„im Computerspiel [nehmen] die Spieler den Platz von devices und Programmen und die Computer den Platz von Menschen ein[], die mit den Spielern spielen, dann kann der Mensch nicht mehr beanspruchen, Subjekt einer solchen Medienkultur zu sein.“ 54

Die Emanzipation des Spielers gegenüber dieser „Fernsteuerung“ seines Körpers durch die Hard- und Software des Spiels kann nur auf einer Meta- bzw. Subebene stattfinden. Denn auch wenn der Computer die Möglichkeit seines Hacks als „Programmierbarkeit“ immer schon impliziert 55 , schlägt der Super-Mario-Bros.-Hacker ihn doch mit seinen eigenen Mitteln, indem er das Spiel von der Oberfläche hinab auf die Unterflächen der Hardware, Codes und der mit ihnen realisierten Spielregeln zieht. Dies lässt sich aus historischen Distanz umso leichter erreichen, weil die Informationen über die Lücken im Spiel als emanzipatorisches Computer(geschichts)wissen über die Jahre sukzessive angereichert werden. Alte Computer und ihre alten Spiele werden von heutigen Spielern oft belächelt – aber dieses Lächeln offenbart genau jene Überheblichkeit, die es braucht, um die Blackbox mit der notwendigen Respektlosigkeit zu öffnen.

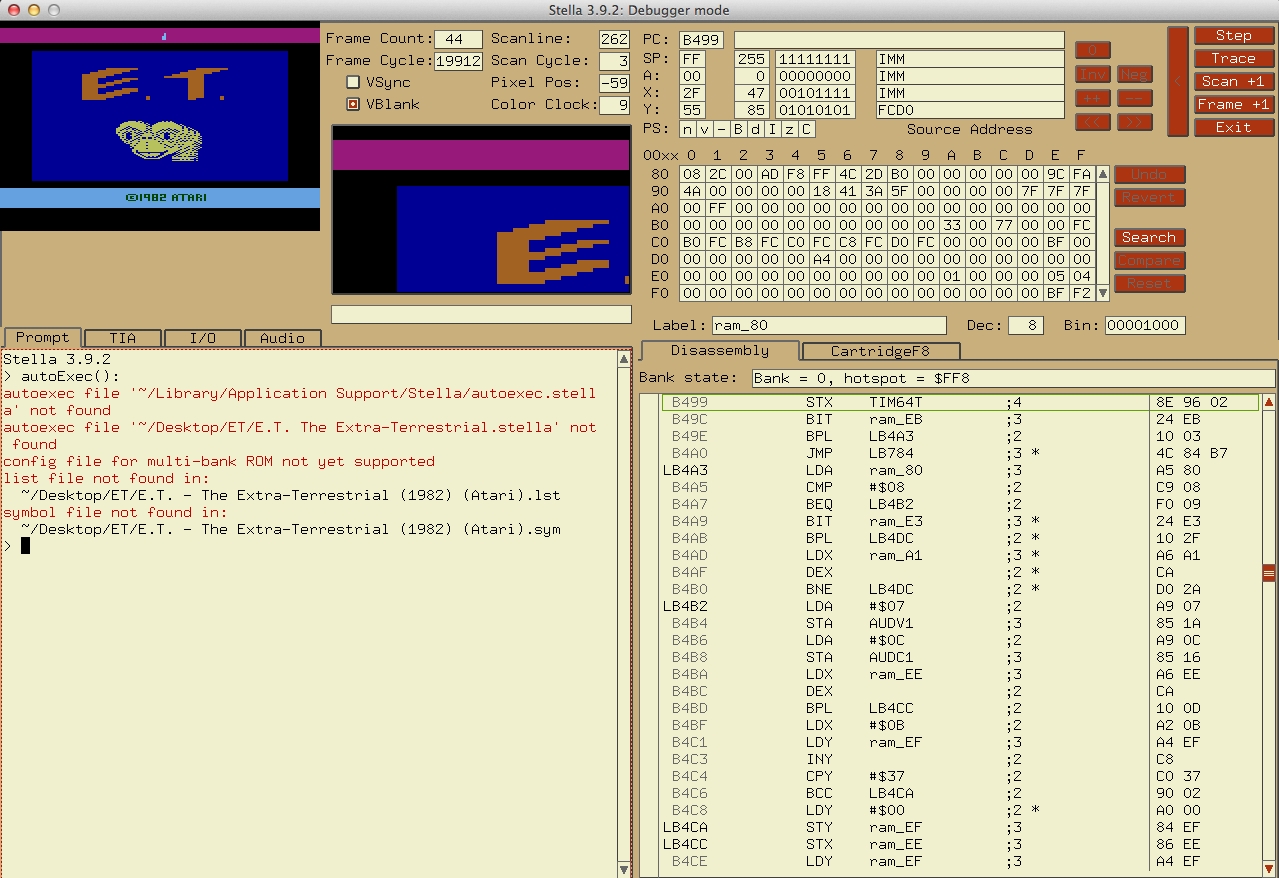

Abb. 19: Debugger in Stella mit E.T. - The Extra-Terrestrial

Die Tools hierfür gehören zur letzten Sorte von Computerspielen: Emulatoren-Programme, die in einem Computer spielen, sie seien ein anderer Computer und diesen „Computer im Computer“ dann allen implementierten Möglichkeiten unterwerfen, um seine Operativität erfahrbar zu machen. Zwar zeigen Emulatoren als Simulationen von Hardware deutliche Schwächen, denn niemals kann im Symbolischen das Realen in all seinen Facetten erfasst und nachgebildet werden; Doch ermöglichen es Emulatoren als Simulationen von Computermodellen, die Software der Systeme, die sie emulieren, in einem „Sandkasten“ ablaufen zu lassen. Dort können wir nach Lust und Laune mit ihren Codes spielen, sie verändern, erweitern und nach Lücken in ihnen suchen.

Bei diesem Spiel erweitern und verändern wir nicht nur den Code, und suchen wir die Lücken nicht nur in ihm, sondern wir Spielen mit dem Wissen selbst, das wir erweitern, verändern und nach Lücken durchsuchen. Denn neben der Wiederaneignung der User-Emanzipation leisten wir auf diese Weise einen Beitrag zur Geschichtsarbeit und Geschichtskritik und erheben uns damit vollends über das vermeintliche Schicksal, bloß „Computerspieler“ zu sein.

Verzeichnis der verwendeten Texte und Medien

Literatur

Atari: BASIC Programming. Game Cartridge Manual. O. O.: Atari Inc. 1979.

Aycock, John: Retro Game Archology. Exploring Old Computer Games. O. O.: Springer 2016.

Berg, Jan: Techniken der medialen Authentifizierung Jahrhunderte vor der Erfindung des «Dokumentarischen». In: Hoffmann, Kay; von Keitz, Ursula (Hg.): Die Einübung des dokumentarischen Blicks. Fiction Film und Non Fiction Film zwischen Wahrheitsanspruch und expressiver Sachlichkeit 1895–1945. Marburg. 2001, S. 51–70.

Bolz, Norbert; Kittler, Friedrich; Tholen, Georg Chr. (Hg.): Der Computer als Medium. München: Fink 1994.

Conway, John H.: Was heißt „Leben“? In: E. R. Berlekamp; J. H. Conway; R. K. Guy (Hg): Gewinnen. Band 4: Solitairspiele. Braunschweig/Wiesbaden: Vieweg 1982, S. 123-155.

Diderot, Denis: Von der dramatischen Dichtkunst (1758). In: Ders.: Ästhetische Schriften. Hrsg. v. Friedrich Bassenge, Bd. 1. Frankfurt am Main 1968, S. 239–347.

Eco, Umberto: Nachschrift zum „Namen der Rose“. München: dtv 1984.

Genette, Gerard: Palimpseste. Die Literatur auf zweiter Stufe. Frankfurt am Main: Suhrkamp 1993.

Genette, Gerard: Paratexte. Das Buch vom Beiwerk des Buches. Frankfurt am Main 2001.

Heidegger, Martin: Sein und Zeit. Tübingen: Niemeyer 1967.

Höltgen, Stefan: Computer im Film. Teil 1-5. In: Telepolis 2008:

Teil 1: https://www.heise.de/tp/features/Heim-Computer-3419599.html (06.04.2017)

Teil 2: https://www.heise.de/tp/features/Geisterprozesse-und-Killerapplikationen-3420179.html (06.04.2017)

Teil 3: https://www.heise.de/tp/features/Es-gibt-ein-analoges-Leben-im-Digitalen-3421069.html (06.04.2017)

Teil 4: https://www.heise.de/tp/features/Die-Simulation-unheimlicher-Intelligenz-3380970.html (06.04.2017)

Teil 5: https://www.heise.de/tp/features/Mensch-Maschinen-3383872.html (06.04.2017)

Höltgen, Stefan: Schnittstellen. Serienmord im Film. Marburg: Schüren 2009.

Höltgen, Stefan: Sprachregeln und Spielregeln. Von Computerspielen und ihren Programmierfehlern. In: Huberts, Christian; Standke, Sebastian (Hg.): Zwischen|Welten. Atmosphären im Computerspiel. Glückstadt: vwh 2014, S. 295-313.

Huizinga, Johan: Homo Ludens. A Study Of The Play-Element In Culture. London, Boston and Henley: Routledge & Kegan Paul 1949.

Koch, Karl-Heinz: Spielend programmieren lernen. Einführung in das kreative Programmieren mit dem Heimcomputer. Lernen Sie, Computerspiele selbst zu gestalten. Reihe: ht Ratgeber. München: Humboldt-Taschenbuchverlag 1985.

Loquai, Franz: Buch im Buch und Film im Film. Überlegungen zur Selbstreflexivität in Literatur und Film. In: Manger, Klaus (Hg.): Die Wirklichkeit der Kunst und das Abenteuer der Interpretation. Heidelberg 1999, S. 181-205.

Mojang: Minecraft – Das Schaltkreis-Handbuch. Die hohe Redstone-Schule. Köln: Egmont 2015.

Nake, Frider: Hier sind ein paar Sprüche. In: http://www.hfk- bremen.de/en/profiles/n/frieder-nake (06.04.2017)

Pias, Claus (2002a): Computer Spiel Welten. https://e-pub.uni-weimar.de/opus4/frontdoor/index/index/docId/35 (06.04.2017)

Pias, Claus: Der Hacker. In: Horn, Eva (Hg): Grenzverletzer. Von Schmugglern, Spionen und anderen subversiven Gestalten. Berlin: Kadmos 2002, S. 248-270.

Rendell, Paul (2000): This is a Turing Machine implemented in Conway's Game of Life. In: http://rendell-attic.org/gol/tm.htm (06.04.2017)

Scholz, Daniel: Pixelspiele. Modellieren und Simulieren mit zellulären Automaten. Heidelberg: Springer 2014.

Schöning, Uwe: Theoretische Informatik – kurzgefasst. Berlin: Spektrum 2008.

von Neumann, John: Theory of Self-Reproducing Automata. Urbana/London: University of Illinois Press 1966.

Zuse, Konrad: Rechnender Raum. In: Elektronische Datenverarbeitung. Heft 8 (1967), S. 336-344.

Filme

Joseph Sargent: Colossus – The Forbin Project. Hollywood: Stanley Chase 1970.

Stanley Kubrick. 2001. A Space Odyssey. Hollywood: Stanley Kubrick, Victor Lyndon 1968.

Steven Lisberger: Tron. Burbank: Harrison Ellenshaw, Donald Kushner, Ron Miller 1982.

John Badham: War Games. Hollywood: Leonard Goldberg, Richard Hashimoto, Harold Schneider, Bruce McNall 1983.

Spiele

MIT: Spacewar! (DEC PDP-1). Boston: Steve Russell 1962.

Zyzygy: Computer Space (Arcade). Sunnyvale: Zyzygy 1971.

Konami: Snatcher (Playstation). Tokyo: Konami 1988.

Psygnosis: Brataccas (Commodore Amiga). Liverpool: Psygnosis 1986.

Ubisoft: Zombi (Commodore 64). Rennes: Ubisoft 1986.

Rainbird: Fish! (Atari ST). London: Magnetic Scrolls 1988.

Master Designer Software: S.D.I. (Commodore 64). Burlingame: Cinemaware 1986/7

Acclaim Entertainment u.a.: Spider-Man: Return of the Sinister Six (Commodore Amiga). London: Bit Studios 1993.

Matell/Telegames: Adventures of Tron (Atari VCS). El Segundo: Matell 1982.

Bally/Midway: Tron (Arcade). Chicago: Midway 1982.

Atari: Bug Hunt (Atari 8-Bit). Sunnyvale: Atari 1987.

CP-Verlag: Computer Killer (Commodore 64). O. O: CP-Verlag 1988.

Epyx: Electro Cop (Atari Lynx). Sunnyvale: Atari 1989.

Activision: Little Computer People (Commodore 64). Santa Monica: Activision 1985.

Activision: Hacker (Atari 8-Bit). Santa Monica: Activision 1985

Activision: Hacker II – The Doomsday Papers (Atari 8-Bit). Santa Monica: 1986

Thorn Emi: Computer War (Atari 8-Bit). London: Thorn Emi 1984.

Epyx: Impossible Mission (Commodore 64). San Francisco: Epyx 1984.

Electronic Arts, Interplay Productions: Neuromancer (Commodore 64). Redwood City: Electronic Arts 1988.

Markt & Technik Verlag: Das DFÜ-Adventure (Commodore 64). Espenpark: Markt & Technik Verlag 1989.

Infocom: Zork (TRS-80). Cambridge: Infocom 1980.

Activision: Call of Duty – Black Ops (Playstation 3). Santa Monica: Treyarch 2010

LucasFilm Games: Maniac Mansion (Commodore 64). Marin County: LucasFilm Games 1987.

LucasArts: Day of the Tentacle (MS-DOS). Marin County: LucasArts 1993.

Konami: Legend of the Mystical Ninja (SNES). Tokyo: Konami 1991.

Black Magic Software: Gloom (Commodore Amiga 1200). O. O.: Guildhall 1995.

Konami: Gradius (MSX). Konami: Tokyo 1985.

PriorArt: Caren and the Tangled Tentacles (Commodore 64). O. O.: Piror Art 2015.

Atari Inc.: Pong (Arcade) Sunnyvale: Atari 1972.

Atari Inc. Home Pong (Konsole) Sunnyvale: Atari 1974.

Atari: Video Olympics (Atari VCS). Sunnyvale: Atari 1977.

Williams Electronics: Defender (Arcade). Las Vegas: Williams Electronics 1981.

Konami: Scramble (Arcade). Tokyo: Konami 1981.

Texas Instruments: Parsec (Texas Instruments TI 99/4A). Dallas: Texas Instruments 1982.

N. N.: RAM Pong (Atari VCS). O. O. 2009. http://www.pouet.net/prod.php?which=65469 (07.04.2017)

CSDb: Pong Clone 2017 (Commodore 64). O. O.: Genesis Project 2017. http://csdb.dk/release/?id=152621 (07.04.2017)

Outlaw: Shoot ’em up Construction Kit (Commodore 64). Chelmsford: Sensible Software 1987.

BudgeCo: Pinball Construction Kit (Apple II). San Mateo: Electronic Arts 1983.

Ubisoft: Dungeon Maker (Commodore 64). Montreuil-sous-Bois: Ubisoft 1987.

Muse Software: Robot War (Apple II). Maryland: Muse Software 1981.

Epyx: Boulder Dash Construction Kit (Commodore 64). San Francisco: Epyx 1986.

N. N.: VICDoom (VC-20) 2013. https://github.com/Kweepa/vicdoom (07.04.2017)

Edu-Soft: Simulated Computer (Atari 8-Bit). O. O: Edu-Soft 1982.

Carousel Software: Simulated Computer II (Atari 8-Bit). O. O.: Carousel Software 1983.

Zachtronics Industries: TIS-100 (Mac OS X). O. O.: Zachtronics Industries 2015.

Atari: Pong Spiel (ohne Ton) (Atari VCS). Sunnyvale: Atari 1979.

N. N.: Game of Life (MS-DOS). O. O. 1996.

Mojang: Minecraft (Playstation 3). Stockholm: Mojang 2011.

Nintendo: Super Mario Bros. (NES). Kyoto: Nintendo 1985.

Nintendo: Tetris (Game Boy). Kyoto: Nintendo 1989.

CLOAD Magazine: Snake (TRS-80). 1978.

- Diderot: Von der dramatischen Dichtkunst. 1968.[↩]

- Genette: Palimpseste. 2001.[↩]

- Loquai: Buch im Buch und Film im Film. 1999. S. 192-202.[↩]

- Huinzinga: Homo Ludens. 1949, S. 57[↩]

- Medienarchäologie fragt nach dem medientechnischen Apriori von Wissen und analysiert daher weniger mediale Ästhetiken, Wirkungen und Diskurse als die techno(-)logischen Elemente von Medien. Hierzu rekrutiert sie technomathematische Methoden aus der Elektronik, Informatik, Physik und anderen Natur- und Ingenieurswissenschaften[↩]

- Zur deutlicheren Unterscheidung werde ich die übergeordneten Systeme/Spiele im Folgenden „Host“ und die darin dargestellten oder implementierten Systeme/Spiele „Guest“ nennen.[↩]

- Nake: Hier sind ein paar Sprüche. http://www.hfk- bremen.de/en/profiles/n/frieder-nake [06.04.2017].[↩]

- Zudem vereinfachen diese eine solche Unterflächen-Analyse aufgrund ihrer geringeren Kompliziertheit und besseren Zugänglichkeit.[↩]

- Pias: Computer Spiel Welten. 2002, S. 2. https://e-pub.uni-weimar.de/opus4/frontdoor/index/index/docId/35 [06.04.2017][↩]

- TTL (Transistor-Transistor-Logik) ist ein Schaltungstyp, mit dem man Rechenschaltungen aufbauen kann, die auch ohne Mikroprozessor bestimmte Computerfunktionen ausführen können. Die ICs (integrierte Schaltkreise) der „74er“-Baureihe von Texas Instruments begründeten diese Technologie.[↩]

- Höltgen: Computer im Film. 2008. Teil 1: https://www.heise.de/tp/features/Heim-Computer-3419599.html [06.04.2017], Teil 2: https://www.heise.de/tp/features/Geisterprozesse-und-Killerapplikationen-3420179.html [06.04.2017], Teil 3: https://www.heise.de/tp/features/Es-gibt-ein-analoges-Leben-im-Digitalen-3421069.html [06.04.2017], Teil 4: https://www.heise.de/tp/features/Die-Simulation-unheimlicher-Intelligenz-3380970.html [06.04.2017], Teil 5: https://www.heise.de/tp/features/Mensch-Maschinen-3383872.html [06.04.2017].[↩]

- http://www.mobygames.com/game-group/tron-licensees (07.04.2017) [↩]

- Vgl. Höltgen: Sprachregeln und Spielregeln. 2014.[↩]

- http://www.watchmojo.com/video/id/14263/ (07.04.2017) [↩]

- Vgl. Höltgen: Schnittstellen. 2009, S. 39-41. Berg: Techniken der Authentifizierung Jahrhunderte vor der Erfindung des «Dokumentarischen». 2001. S. 61.[↩]

- Heidegger: Sein und Zeit. 1967. S. 72-76. [↩]

- https://www.youtube.com/watch?v=_1ka5_oMaiE (07.04.2017[↩]

- Genette: Palimpseste. 1993. S. 9.[↩]

- Eco: Nachschrift zum »Name der Rose«. 1984. S. 28.[↩]

- In zahlreichen literarisch-fiktiven Universen (etwa von Frank Herbert, H. P. Lovecraft, J. R. R. Tolkien und anderen) werden solche „blinden Spuren“ durch Rezipienten (zum Beispiel in der Fan-Fiction) ausgefüllt, so dass zunächst nicht-existente Referenzwerke, wie das von Lovecraft oftmals zitierte Buch „Necronomicon“ später für den Leser tatsächlich lesbar werden. (https://en.wikipedia.org/wiki/Simon_Necronomicon, [07.04.2017]) [↩]

- http://www.pong-story.com/gi.htm [07.04.2017] [↩]

- 1978 wurde durch die Firma General Instruments eine auf einem integrierten Schaltkreis (AY-3-8500) untergebrachte Spielesammlung „Ball and Paddle Games“ veröffentlicht, die in zahlreiche Spielkonsolen verbaut wurde.[↩]

- Einen Vergleich von Code-Bestandteilen werde ich aus Platzgründen an anderer Stelle vornehmen.[↩]

- https://www.pouet.net/prod.php?which=65469 (07.04.2017) [↩]

- http://csdb.dk/release/?id=152621 (07.04.2017) [↩]

- http://csdb.dk/release/?id=153115 (07.04.2017[↩]

- Vgl. http://www.ign.com/articles/2008/03/11/al-alcorn-interview?page=2 (07.04.2017) [↩]

- vgl. Bolz; Kittler; Tholen: Computer als Medium. 1994. S. 7[↩]

- Vgl. Schöning: Theoretische Informatik – kurz gefasst. 2008. S. 11-84.[↩]

- Ausgeschaltet ist ein Computer bloß Hardware, weil er nichts komputiert.[↩]

- Wenngleich er durchaus möglich wäre: Sie können in „Call of Duty – Black Ops“ mit ihrer Spielfigur jederzeit das „Zork“-Spiel unterbrechen, etwas anderes tun und später zu „Zork“ zurückkehren. [↩]

- Den praktischen Beweis hierfür hat die Portierung des Spiels „Doom“ (2013, Kweepa) für den Commodore VC-20 erbracht. (Vgl. https://github.com/Kweepa/vicdoom, [07.04.2017]) [↩]

- https://www.c64-wiki.de/wiki/Spieleentwicklungskit (07.04.2017) [↩]

- In dieselbe Kategorie fallen die Spiele mit „Level Editoren“, bei denen man zum jeweiligen Spiel neue Levels konstruieren kann. (Vgl. „Boulderdash Construction Kit“ [1986, Epyx]) [↩]

- http://corewar.co.uk/games.htm (07.04.2017) [↩]

- Mit einer turingvollständigen oder turingmächtigen Sprache lassen sich alle Funktionen einer universellen Turingmaschine bzw. einer konkreten Computerhardware aufrufen. Die enthält insbesondere Funktionen für die Programmierung von Schleifen und für bedingte Programmverzweigungen.[↩]

- Code entnommen aus: Aycock: Retro Game Archeology. 2016. S. 51.[↩]

- Vgl. Aycock: Retro Game Archeology. 2016. S. 51.[↩]

- Dabei muss möglichst das Wort „Please“ benutzt werden, um die Spielfigur nicht zu verärgern. Ein Statement, das aus der esoterischen Programmiersprache INTERCAL bekannt ist. (https://en.wikipedia.org/wiki/INTERCAL, [07.04.2017]) [↩]

- Ein vergleichsweise modernes Programmierspiel ist „TIS-100“ (http://www.zachtronics.com/tis-100/, [07.04.2017]), bei dem man einen virtuellen Computer in (s)einer Maschinensprache programmieren muss. Diese Abstraktion wird spielerisch bis zur Turingmaschine selbst vorangetrieben: Zum 100. Geburtstag Alan Turings veröffentlichte Google ein „Doodle“-Spiel zur Turingmaschine (http://www.google.com/doodles/alan-turings-100th-birthday, [07.04.2017]).[↩]

- Forth ist eine 1970 von Charles Moore entwickelte stackbasierte, konkatentative Programmiersprache, die aufgrund ihrer Geschwindigkeit und Konpaktheit selbst für kleinste Computer adaptiert wurde. Die kleinsten Forth-Systeme sind nur wenige Hundert Byte groß.[↩]

- Koch: Spielend programmieren lernen. 1985.[↩]

- Code für „Pong Spiel (ohne Ton)“ entnommen aus Atari: BASIC Programming. 1979.[↩]

- http://www.legoturingmachine.org/lego-turing-machine/ (07.04.2017) [↩]

- Zuse: Rechnender Raum. 1967.[↩]

- von Neumann: Theory of Self-Reproducing Automata. 1966.[↩]

- Auf die Definition und Regelbeschreibung gehe ich hier nicht ein, sondern verweise auf Scholz: Pixelspiele. 2014. [↩]

- Conway: Was heißt „Leben“? 1982. S. 123.[↩]

- Rendell: This is a Turing Machine implemented in Conway‘s Game of Life. 2000. http://rendell-attic.org/gol/tm.htm [06.04.2017][↩]

- http://b3s23life.blogspot.de/2006_09_01_archive.html (07.04.2017) sowie https://www.youtube.com/watch?v=QtJ77qsLrpw (07.04.2017) [↩]

- Vgl. Mojang: Minecraft – Das Schaltkreis-Handbuch. 2015.[↩]

- http://www.buffed.de/Minecraft-Spiel-15576/News/Minecraft-Tetris-auf-einem-Redstone-Computer-908877/ (07.04.2017) [↩]

- http://www.polygon.com/2014/1/14/5309662/bizarre-super-mario-world-hack-turns-the-game-into-pong-snake (07.04.2017) [↩]

- Pias: Computer Spiel Welten. 2002. S. 6f. https://e-pub.uni-weimar.de/opus4/frontdoor/index/index/docId/35 [06.04.2017][↩]

- Pias: Der Hacker. 2002. S. 260.[↩]